La topologie de réseau Zero Trust et son importance

Zero Trust est une stratégie de sécurité et, en tant que telle, il existe de nombreuses architectures différentes que les entreprises peuvent utiliser en fonction de leur environnement commercial, réseau et technologique spécifique. Il est important que les architectes de sécurité comprennent parfaitement l’architecture de leur entreprise actuelle afin de prendre des décisions éclairées sur les changements nécessaires pour les initiatives Zero Trust.

Inscrivez-vous pour ne pas manquer notre Newsletter chaque semaine

L’architecture d’entreprise couvre un large éventail d’éléments tels que les applications, les méthodes d’accès, les flux de données, l’infrastructure réseau, ainsi que la manière dont les différents dispositifs et systèmes sont connectés les uns aux autres. La topologie de réseau, quant à elle, se réfère à la façon dont ces dispositifs et systèmes sont connectés entre eux. Les réseaux d’entreprise sont souvent complexes et comprennent de nombreux éléments interdépendants tels que DNS, la gestion des adresses IP et le routage, qui se trouvent sur des segments LAN, WAN, cloud et SD-WAN. Ces réseaux peuvent également inclure de nouveaux types de réseaux, tels que ceux trouvés dans les environnements IaaS (Infrastructure en tant que Service).

Un projet d’accès réseau Zero Trust (ZTNA) nécessite une bonne compréhension de votre réseau, de l’emplacement des ressources privées de l’entreprise, de la topologie du réseau et de la façon dont ces systèmes interdépendants fonctionnent. ZTNA nécessite des modifications réfléchies quant à la façon dont les utilisateurs accèdent aux ressources à travers le réseau, ainsi que des changements dans le réseau lui-même. Les avantages du ZTNA sont considérables, mais ils doivent être déployer dans le cadre d’une stratégie bien élaborée.

Quels sont les deux principaux modèles de topologie de réseau Zero Trust ?

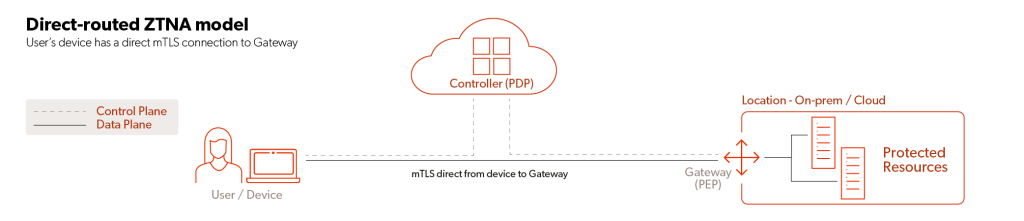

Il existe deux modèles principaux pour la topologie de réseau Zero Trust, qui sont “le cloud-routed” (Modèles de topologie de réseau acheminé par le cloud) et “direct-routed” (topologie de réseau acheminé directement). Gartner les désigne sous le nom de ” service-initiated et endpoint-initiated“, tandis que d’autres analystes utilisent les termes périmètre défini par logiciel (SDP) et proxy de gestion d’identité. Ils sont représentés dans les diagrammes ci-dessous, où nous utiliserons les termes standard de Zero Trust de point de décision de politique (PDP) pour représenter le plan de contrôle et point d’application de politique (PEP) pour représenter le plan de données. Notez également que, que dans cet article, nous nous concentrons uniquement sur l’accès des utilisateurs aux ressources privées de l’entreprise et non sur l’accès des utilisateurs aux ressources web publiques.

Dans les deux cas, le plan de contrôle est situé dans l’infrastructure de sécurité cloud du fournisseur. C’est ainsi que les fournisseurs offrent cela en tant que service, en fournissant la gestion, la surveillance et les mises à jour pour les clients, ce qui simplifie les opérations et réduit la complexité.

Modèles de topologie de réseau acheminé par le cloud VS Acheminé directement

Dans le modèle cloud-routed, le cloud du fournisseur agit comme un endroit centralisé où les connexions se rencontrent ” au milieu”. Les utilisateurs distants se connectent au PEP du fournisseur le plus proche pour contrôler leur accès réseau aux ressources privées de l’entreprise. Les ressources, qui peuvent être des applications métier ou des données, peuvent être exécutées dans un centre de données sur site, un environnement cloud IaaS ou les deux. Le logiciel de connexion du fournisseur s’exécute à côté des ressources et établit une connexion sortante vers le PEP le plus proche dans le cloud du fournisseur. Étant donné que le connecteur établit une connexion sortante, il simplifie généralement le déploiement, mais limite souvent les cas d’utilisation à l’accès distant des utilisateurs uniquement pour les applications Web.

Quant au modèle de routage direct, avec cette architecture, le cloud du fournisseur de service n’est utilisé que comme plan de contrôle. Le plan de données n’est jamais visible ou accessible par le fournisseur de service car les entreprises déploient les PEP du fournisseur de service dans leur environnement pour qu’ils fonctionnent aux côtés de leurs ressources. Une fois authentifiés, les utilisateurs obtiennent un jeton de sécurité qui leur permet d’établir des connexions directement vers les PEP, d’où le nom de routage direct. Le trafic réseau circule entre l’appareil de l’utilisateur et la ressource via le PEP, ce qui réduit le nombre de sauts de réseau et diminue la latence. De plus, le routage du trafic est sous le contrôle de l’entreprise, ce qui lui permet de gérer les exigences de résidence des données, par exemple.

Le modèle de routage direct prend en charge tous les protocoles de réseau (Web, non-Web, tout TCP, UDP et ICMP) et gère les connexions initiées par le serveur de manière transparente. Il prend également en charge le concept universel de ZTNA car les utilisateurs sur site accédant à des ressources locales auront leur trafic réseau entièrement dans le réseau d’entreprise local. Étant donné que le PEP doit être déployé là où se trouvent les ressources, des modifications de pare-feu sont généralement nécessaires. Cette architecture convient davantage pour prendre en charge la plupart des environnements d’entreprise les plus complexes et les plus sophistiqués.

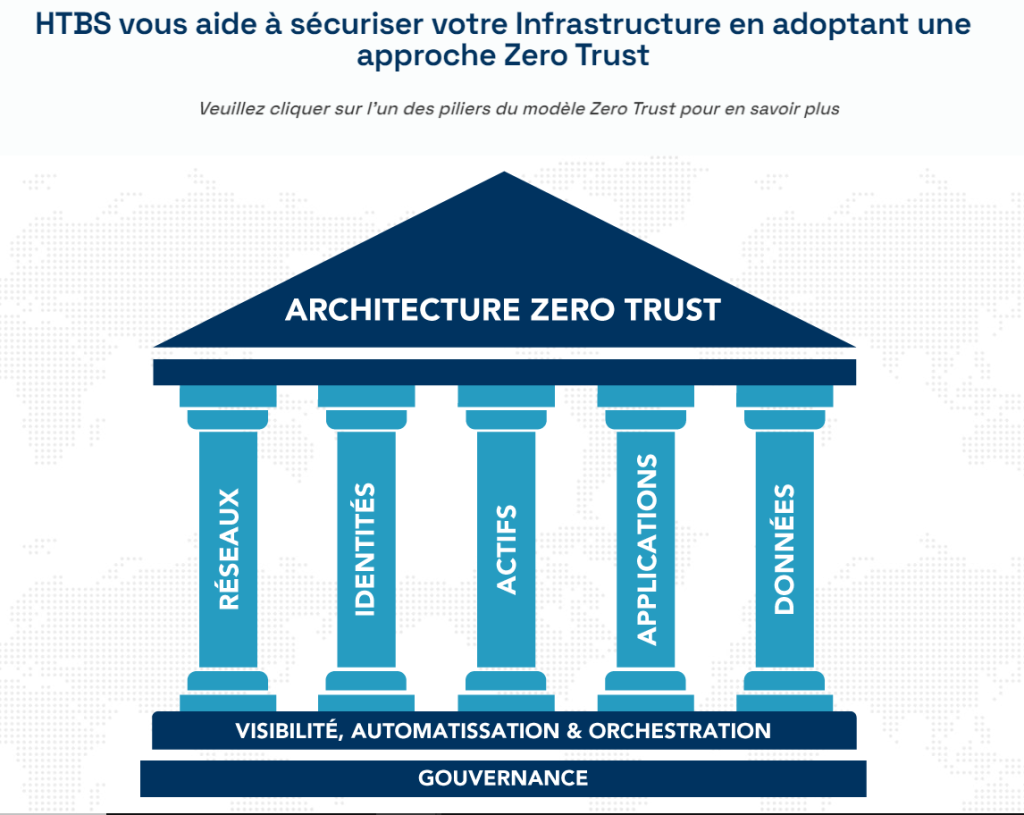

HTBS vous aide à sécuriser votre organisation grâce à l’approche Zero Trust, celle-ci vous permettra de protéger, sécuriser l’ensemble des éléments qui compose votre infrastructure mais aussi d’avoir une visibilité globale de votre surface d’attaque.

Source : Appgate