Les organisations développent des stratégies et créent des feuilles de route pour mettre en œuvre et faire évoluer l’architecture Zero Trust (ZT). Beaucoup de ces entreprises souffrent d’une prolifération de fournisseurs, de chevauchements de capacités et de failles de sécurité. Il est nécessaire de consolider les contrôles, de permettre l’interopérabilité et d’intégrer les technologies sans compromettre les capacités. Les plates-formes Zero Trust (ZTP) permettent d’obtenir des résultats commerciaux et de sécurité de ZT en offrant une approche unifiée et complète pour opérationnaliser l’écosystème technologique ZT. Que ce soit aux premiers stades du parcours ZT ou lors de la maturation de domaines clés, les ZTP unissent des fonctions disjointes et fournissent des capacités et des services supplémentaires pour enrichir les opérations interfonctionnelles et simplifier l’adoption de ZT. Aucune solution unique ne peut fournir toutes les fonctionnalités nécessaires à une architecture ZT efficace. Les ZTP combinent les fonctionnalités clés de ZT au lieu de nécessiter des outils individuels boulonnés. Cela établit une architecture plus harmonieuse grâce à des intégrations natives et tierces qui ne cherchent pas à détruire et à remplacer mais plutôt à ancrer et concentrer.

- Simplifier la gestion centralisée et la convivialité. De nombreux fournisseurs revendiquent une gestion centralisée, mais rares sont ceux qui proposent une interface utilisateur et une expérience utilisateur (UX) universelles partagées sur plusieurs composants ZT. Les professionnels de la sécurité et du risque (S&R) bénéficient d’une visibilité, d’une gestion et d’une mise en œuvre uniformes de contrôles qui améliorent l’analyse, réduisent la complexité et améliorent l’expérience des analystes (AX) . L’amélioration d’AX repose sur la rationalisation du flux de travail des analystes et sur la fourniture d’une formation précieuse sur les outils et les processus. La facilité d’utilisation grâce à la gestion centralisée permet aux professionnels S&R et aux analystes de sécurité de découvrir, explorer, classer, déterminer et exécuter sans avoir à lancer plusieurs interfaces utilisateur ou autres consoles disparates. La consolidation crée non seulement un plan de contrôle unifié, mais fournit également des outils et des services natifs pour aider, former et accroître la sensibilisation à la cyberhygiène, garantissant ainsi que les meilleures pratiques de ZT s’alignent sur les normes et exigences du secteur.

- Proposer des modèles de déploiement flexibles prenant en charge diverses architectures hybrides. Il est révolu le temps où les entreprises vivaient et opéraient dans les limites d’une défense de réseau traditionnelle basée sur un périmètre. Les organisations continuent d’adopter des logiciels et des services basés sur le cloud et de migrer leurs ressources vers le cloud. D’autres organisations ne peuvent pas migrer vers le cloud ou souhaitent conserver un certain niveau de contrôle en gérant les ressources localement. La plupart des organisations géreront et sécuriseront des architectures hybrides comprenant des environnements sur site et virtuels dans un avenir prévisible. Les fournisseurs ZTP organisent leurs offres pour répondre aux besoins du cloud, du virtuel et sur site en proposant des modes de déploiement flexibles pour les composants de sécurité clés qui sont gérables à partir d’une interface utilisateur hébergée dans le cloud ou déployée localement pour répondre aux besoins individuels des organisations.

- Intégrer nativement les capacités ZTNA et/ou de microsegmentation. En tant que technologies ou capacités fondamentales, l’accès réseau Zero Trust (ZTNA) et la microsegmentation mettent en œuvre les principes fondamentaux de ZT : appliquer le moindre privilège, refuser implicitement l’accès et appliquer une visibilité complète. ZTNA réduit la dépendance aux VPN existants en fournissant un accès sécurisé de bout en bout aux ressources basées sur le cloud, en tant que service (SaaS) et sur site. La microsegmentation permet un contrôle d’accès granulaire aux actifs et aux applications en créant des micropérimètres. Ces technologies permettent aux organisations de déployer des contrôles ZT sans impact négatif sur la main-d’œuvre et les opérations commerciales.

Resumen de la evaluación

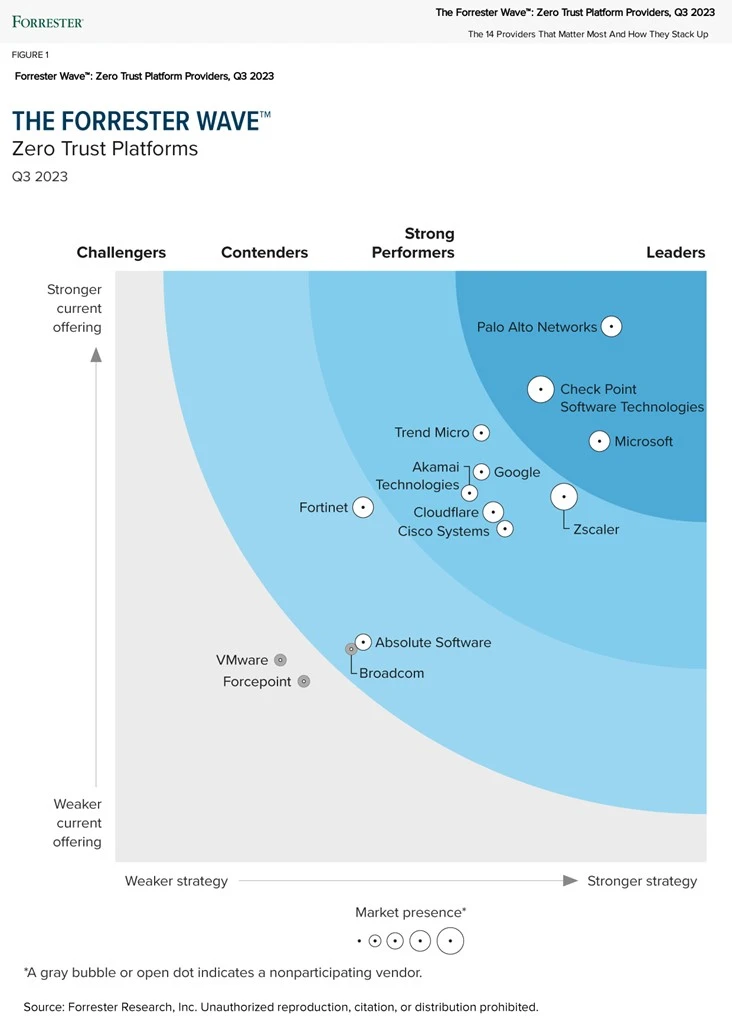

La evaluación Forrester Wave™ destaca a los líderes, a los que obtienen mejores resultados, a los contendientes y a los aspirantes. Se trata de una evaluación de los mejores proveedores del mercado; no representa la totalidad del panorama de proveedores. Encontrará más información sobre este mercado en los informes ZTP y ZT eXtended.

Ofertas de proveedores

Perfiles de proveedores

El análisis de Forrester reveló los siguientes puntos fuertes y débiles de cada proveedor.

Líderes

Le cadre Zero Trust de Palo Alto Networks résume la nécessité de permettre et de protéger une main-d’œuvre hybride. Un client de référence a salué l’intérêt de permettre à une main-d’œuvre dynamique et agile de s’inscrire, de s’authentifier et d’accéder aux ressources en toute sécurité avec Prisma Access, déployé en tant que service via la plateforme. Les options de déploiement avec et sans agent offrent une fonctionnalité d’authentification unique (SSO) qui peut prendre en charge les attributs de plusieurs solutions de gestion des identités et des accès (IAM) pour organiser et simplifier la façon dont les utilisateurs saisissent leurs informations d’identification et s’authentifient. La gestion centralisée du fournisseur n’est cependant pas aussi consolidée que celle de ses concurrents, et il est parfois difficile de savoir ce qui peut et ne peut pas être géré à partir d’une seule interface utilisateur. Le Zero Trust Framework de Palo Alto convient aux grandes entreprises établies dans un parcours ZT avec un budget pour des capacités de réseau et de sécurité haut de gamme.

- La promotion ZT de Microsoft transparaît à travers ses produits et services de support. L’approche moderne et holistique de Microsoft en matière de ZT a pris des années. Le fournisseur, ainsi que d’autres participants à cette évaluation, positionne son entreprise cloud comme un ZTP, en mettant l’accent sur ses efforts pour intégrer les principes et la méthodologie ZT dans les fonctionnalités Azure. Son thème Copilot se poursuit vers une vision notable consistant à fournir des conseils de bout en bout, étape par étape, pour la mise en œuvre de ZT tout en tirant parti de l’IA. Cela signifie que les clients peuvent suivre leur parcours ZT avec Microsoft en même temps. Microsoft illustre en outre sa vision à travers sa feuille de route qui comprend Security Copilot et des aperçus publics de son ZTNA. La tarification et les licences de ZT qui prennent en compte des composants individuels et disparates au sein d’Azure, tels que Sentinel, restent alambiquées et nécessitent beaucoup de temps et d’efforts pour budgétiser efficacement.

L’omniprésence de Microsoft l’oblige à aligner ses capacités SaaS sur les normes, réglementations et mandats mondiaux. L’éditeur simplifie la gouvernance, notamment avec une sécurité complète des données, grâce à sa classification et sa visibilité des menaces et des risques. Microsoft complète les capacités de l’écosystème ZT grâce à l’intégration et à l’interopérabilité avec des fournisseurs tiers pour fournir un contrôle granulaire sur l’utilisation et la transmission des données. Le ZTP de Microsoft est un modeste couplage de solutions clés qui ne relèvent pas entièrement de sa licence E5, comme l’ont noté les clients de référence, et qui manque actuellement d’une microsegmentation convaincante ou d’une véritable solution ZTNA. Le fournisseur prévoit de finaliser le développement de ces capacités dans sa feuille de route. Les organisations qui exploitent déjà les licences E5 de Microsoft pour leurs fonctionnalités de sécurité sont bien placées pour démarrer rapidement leur parcours ZT avec des modules complémentaires via Microsoft.

- Check Point Software place la barre en matière de gestion et de convivialité centralisées. Le titan de la sécurité réseau assure la sécurité des réseaux depuis un peu plus de 30 ans avec ses solutions matérielles et logicielles. Alors que de nombreux fournisseurs se tournent vers une offre entièrement cloud, Check Point Software Technologies a gardé un œil sur les besoins actuels et futurs en matière de prise en charge de ZT dans une architecture hybride. Les composants de son ZTP sont déployés sur site sous forme de matériel ou de logiciel, dans le cloud SaaS et virtuellement pour répondre à des exigences architecturales uniques. Bien que ses investissements en innovation soient substantiels, l’éditeur se concentre sur les fusions et acquisitions, ce qui laisse la R&D interne trouble par rapport à ses débuts bien ancrés. La feuille de route de Check Point met en évidence les plans de réseau et de sécurité visant à développer l’IA et l’apprentissage profond pour améliorer la détection et la prévention des vecteurs de menaces.

L’interface utilisateur de Check Point offre une expérience cohérente, que l’administrateur opère sur le portail Infinity ou au sein de composants individuels. Check Point Infinity Portal offre facilité d’utilisation et simplicité aux professionnels du réseau et de la sécurité sans avoir besoin d’ouvrir plusieurs fenêtres ou onglets pour effectuer les tâches quotidiennes. Chaque composant est géré de manière centralisée dans une console de gestion unique et classé en piliers pour réduire la complexité lors de la navigation entre différentes solutions. La capacité de microsegmentation de Check Point exploite Azure pour simplifier les déploiements au niveau du réseau, mais il lui manque une microsegmentation perceptible au niveau de l’hôte. Le fournisseur a fourni un client de référence qui n’a pas encore mis en œuvre le ZTP. Les grandes entreprises disposant d’installations Check Point existantes feraient bien d’envisager les fonctionnalités supplémentaires offertes par la plate-forme.

Mejores resultados

- Zscaler offre une sécurité produit transparente mais manque d’expérience client cohérente. Au plus fort de la pandémie de COVID-19, Zscaler a connu un grand succès avec ZTNA et la fourniture d’un accès sécurisé aux travailleurs à distance des entreprises, mais a eu du mal à défendre les cas d’utilisation sur site. La stratégie du fournisseur visant à accroître la pénétration des clients et du marché vise à aider les clients à maximiser la valeur de leurs déploiements Zscaler grâce à la formation, à la réussite des clients, à la configuration des produits et aux audits de sécurité, ainsi qu’à l’introduction de fonctionnalités avancées dans des offres groupées d’entrée de gamme. Le fournisseur propose une messagerie divisée qui inclut la fourniture d’un échange d’informations transparent et sécurisé et du « zéro contact, zéro confiance », le premier représentant une stratégie plus réaliste et réalisable. Sa feuille de route met en évidence des améliorations couvrant plusieurs objectifs, tels que l’arrêt des cyberattaques utilisant l’IA/ML pour automatiser la quarantaine avec l’isolation du navigateur à distance (RBI) et le sandboxing.

Le ZTP, Zero Trust Exchange de Zscaler, combine ses offres de passerelle Web sécurisée (SWG), de prévention des pertes de données (DLP), de ZTNA et de courtier de sécurité d’accès au cloud (CASB). Sa volonté de fournir une nomenclature logicielle lors de la signature du contrat permet aux clients de maintenir la sécurité des produits avec des informations détaillées comprenant les SKU, les sous-composants et les licences. Zscaler a fait des efforts de consolidation via son Client Connector, qui contrôle et gère Zscaler Internet Access (ZIA) et Zscaler Private Access (ZPA) via un seul agent. Cependant, ZIA et ZPA sont toujours traités comme des composants distincts plutôt que comme une solution unique, ce qui crée une expérience client fastidieuse : les clients de référence déplorent le fait d’avoir affaire à deux consoles distinctes avec « un certain chevauchement ». De plus, Zero Trust Exchange de Zscaler reste une solution cloud-first sans véritables options de déploiement sur site en dehors de son Branch Connector. Les entreprises sur la voie de la migration vers le cloud ayant peu ou pas besoin de prendre en charge les systèmes existants peuvent se tourner vers Zscaler pour commencer ou faire progresser leur parcours ZT.

- Vision One de Trend Micro améliore AX grâce à l’analyse, mais vend moins bien que ZTNA . Trend Micro a parcouru un long chemin depuis ses humbles débuts en tant que solution antivirus. L’éditeur de logiciels de cybersécurité est devenu en quelque sorte un héros méconnu du contrôle de sécurité et de la visibilité du réseau, des points finaux et des applications/charges de travail. Le rapport coût/valeur offert par Trend grâce à ses solutions natives et à ses intégrations étendues en fait une solution viable pour les clients soucieux de leur budget. Le fournisseur a été méthodique avec sa stratégie Vision One pour opérationnaliser ZT grâce à des analyses avancées. Cependant, les capacités d’accès sécurisé du fournisseur sont sous-utilisées. La feuille de route de Trend Micro complète sa vision en mettant continuellement l’accent sur l’amélioration de la visibilité et des analyses avec de modestes mises à jour d’accès sécurisé.

La visibilité et les analyses avancées sont les points forts de Vision One de Trend Micro, permettant au fournisseur de fournir un AX robuste. Les clients de référence apprécient la valeur de Vision One pour optimiser la visibilité et le contrôle. La plupart des informations dont un analyste a besoin sont accessibles dans une seule console. Cette console fournit une mesure de notation des risques basée sur le comportement de l’utilisateur et de l’appareil qui permet de créer des politiques précises basées sur les risques dans la plateforme ou dans des solutions tierces via des intégrations. Ses capacités ZTNA et SWG permettent la microsegmentation au niveau du réseau pour le contrôle de l’utilisateur à l’application. La solution n’a pas la capacité de prendre en compte la géolocalisation au-delà de la communication basée sur IP et d’application à application pour appliquer efficacement les micropérimètres. Les organisations qui débutent leur parcours ZT et qui ont besoin d’une solution de visibilité et d’analyse avancées pour établir une base de référence devraient évaluer Trend Micro.

- BeyondCorp de Google est l’incarnation même de ZT, mais les entreprises doivent adhérer à cette vision. Le titan de la technologie Google est passé d’un simple moteur de recherche à un hyperscaler cloud de premier plan, un fournisseur de sécurité et un défenseur de ZT qui a été le pionnier de BeyondCorp. L’engagement du fournisseur en faveur de l’innovation est soutenu par l’expansion continue de son écosystème de partenaires et par son engagement à faire progresser les capacités natives. Sa tarification et sa transparence sont lourdes. Il comporte plusieurs modèles qui obligent les clients qui investissent dans la vision ZT de Google à décider si BeyondCorp Enterprise convient à une entreprise qui n’est pas d’abord axée sur le cloud ou si des composants distincts de paiement à l’utilisation de la plate-forme globale Google Cloud sont suffisants pour les entreprises hybrides et en ligne. environnements locaux. La feuille de route de Google se concentre sur l’expansion continue de la couverture de conformité, des intégrations de partenaires, des capacités de sécurité natives du cloud et des navigateurs d’entreprise sécurisés.

L’approche ZT de Google témoigne de l’application efficace des principes fondamentaux du modèle de sécurité de l’information. Le fournisseur permet et protège les effectifs hybrides en utilisant Chrome sur chaque appareil, offrant ainsi une capacité sans agent pour sécuriser et protéger les utilisateurs et leurs interactions, quel que soit leur emplacement. Les clients de référence soulignent la simplicité de prise en charge et de gestion du Bring Your Own Device, en particulier lorsqu’il est combiné avec les offres IAM et DLP. Grâce à BeyondCorp Enterprise, les administrateurs utilisent des solutions disparates sous une seule console pour surveiller et effectuer des actions d’investigation approfondies. La capacité de Google à s’étendre sur site dépend de la présence de Chrome ou de la capacité à déployer un connecteur d’application pour acheminer le trafic vers son entreprise cloud. Google BeyondCorp Enterprise est idéal pour les organisations qui recherchent des solutions de sécurité cloud qui exploitent l’infrastructure cloud de Google et Chrome pour sécuriser la main-d’œuvre hybride.

- L’innovation de Cloudflare est illimitée, mais la gestion du changement est contre-intuitive.En tant que l’un des plus jeunes fournisseurs de cette évaluation, Cloudflare a démontré une croissance continue, passant d’une humble solution de pot de miel en ligne en 2009 à son lancement officiel en 2010 et désormais à un ZTP entièrement cloud natif. Le ZTP du fournisseur, Cloudflare One, unifie la visibilité et la gestion du ZTNA, du CASB, du DLP et du pare-feu d’application Web (WAF) avec des plans pour continuer à ajouter et à intégrer davantage de fonctions et de capacités. La feuille de route de Cloudflare reflète l’engagement de l’entreprise en faveur de l’innovation qui adopte une approche axée sur le client pour répondre aux tendances croissantes et aux demandes uniques. La vision du fournisseur, cependant, est une histoire plutôt familière : devenir le plan de contrôle de choix pour les organisations.

En tant que courtier d’accès et proxy inverse de système de noms de domaine, Cloudflare One réussit à fournir une plate-forme centralisée et consolidée pour gérer et orchestrer bon nombre de ses solutions cloud natives pour une utilisation facile et des déploiements plus rapides. Diverses politiques de réseau, DLP et de contrôle d’accès sont gérées à partir d’une console unique, permettant aux clients de déployer et de se protéger rapidement contre les menaces nées sur Internet. Les modes de déploiement de Cloudflare sont 100 % SaaS uniquement, avec des connexions à d’autres ressources cloud et sur site facilitées uniquement via des connecteurs d’applications en parallèle à l’architecture existante. La gestion de la configuration d’audit est lourde et peu intuitive, un client de référence la décrivant comme « n’ayant pas une portée complète » et devant passer au crible les pistes d’audit. Les moyennes et grandes entreprises ayant une initiative axée sur le cloud pour migrer activement leurs ressources et remplacer les anciennes solutions WAN et VPN devraient évaluer Cloudflare One.

- Akamai Technologies est leader en matière de microsegmentation, mais ses intégrations sont à la traîne.L’acquisition de Guardicore par Akamai Technologies en 2021 a contribué à positionner le fournisseur en tant que fournisseur ZTP viable. La société poursuit sa stratégie de fusions et acquisitions pour intégrer davantage de capacités et compléter celles existantes, réalisant ainsi sa vision commune, quoique standard, de simplification de ZT. Le plus attrayant est la décision de l’entreprise de créer une unité commerciale (BU) dédiée à ZT, dirigée par l’ancien PDG de Guardicore, pour améliorer les capacités et les intégrations d’Akamai Technologies dans un état d’esprit ZT. Cette BU s’adresse principalement à la R&D interne et n’apporte pas grand chose en termes d’équipe de support dédiée aux organisations débutant ou mettant activement en œuvre une architecture ZT. La feuille de route d’Akamai Technologies reflète les améliorations prévues de ses produits pour améliorer l’intégration, la couverture, l’évolutivité, la facilité d’utilisation et la sécurité.

La plataforma de Seguridad de Confianza Cero de Akamai Technologies consiste en sus tecnologías ZTNA, SWG y de microsegmentación con integraciones que incluyen sus soluciones de Autenticación Multi-Factor (MFA) y Protección de Aplicaciones Web y API (WAF). Su segmentación Akamai Guardicore sigue siendo un activo ganador para las empresas que valoran la visibilidad y las capacidades nativas de cortafuegos para la microsegmentación. Los clientes de referencia han notado una UX mejorada para DevOps y seguridad, ya que "pone la segmentación encima de algo sin tener que rediseñar el sistema". El ecosistema tecnológico de Akamai Technologies también se integra con soluciones de terceros. Sin embargo, la integración nativa completa y la paridad de funciones aún no han salido a la luz. Los clientes de referencia han expresado su insatisfacción con la necesidad de mantener múltiples agentes y servicios de asistencia independientes. Las organizaciones que buscan reducir el estrés de la microsegmentación pueden beneficiarse de la plataforma de seguridad Zero Trust de Akamai Technologies.

- Cisco Systems tiene una amplia cartera de productos, pero no una verdadera gestión centralizada.Cisco, uno de los pilares de las redes y la seguridad, tiene una larga historia de prestación de servicios a sus clientes. Su amplio ecosistema de socios le permite ampliar las oportunidades de compra de sus clientes, al tiempo que genera la mayor parte de sus reservas e ingresos por SaaS. La visión de Cisco es ofrecer a las empresas un mejor control de acceso y seguridad para frustrar a los atacantes. Sin embargo, el proveedor aún no ha plasmado realmente esta visión en su plataforma más amplia, lo que en última instancia frustra a los administradores que intentan integrar la arquitectura existente. La estrategia de comunidad de Cisco es notable, pero le cuesta ganar tracción: su cobertura de ZT no es tan coherente ni tan impactante como la de otros. Su hoja de ruta deja entrever la posibilidad de ofrecer una experiencia de usuario coherente, pero no garantiza la consolidación ni la gestión centralizada.

ZTP de Cisco incluye Duo, Identity Services Engine (ISE), Secure Client, Secure Workload, Umbrella y otras soluciones de Cisco integradas a través de su pxGrid y APIs de producto. Duo aplica eficientemente el menor privilegio a todas las entidades a través de políticas contextuales. Ahora se integra con ISE sin necesidad de proxy, permitiendo un SSO consistente con soporte MFA sin contraseña para personal local y remoto. Sin embargo, la solución carece de una verdadera gestión centralizada. A diferencia de las demás empresas participantes en esta evaluación, Cisco sigue teniendo un plano de control fragmentado que requiere mucho tiempo y conocimientos para su gestión y mantenimiento. Las integraciones con terceros son notoriamente difíciles y se han convertido en un tema recurrente a lo largo de los años; un cliente de referencia afirmó que "siempre" era un reto. El proceso de integración no es tan suave para los productos de terceros que no son compatibles con pxGrid. Las empresas fuertemente invertidas en el ecosistema tecnológico de Cisco deben considerar el proveedor ZTP.

Contendientes

- Más conocido por sus cortafuegos, Fortinet ha ampliado desde entonces su cobertura mediante adquisiciones estratégicas y cierto crecimiento orgánico. La visión de Fortinet se centra en la interoperabilidad de la red y del centro de operaciones de seguridad (SOC), haciendo hincapié en la interoperabilidad entre los numerosos componentes que ofrece el proveedor. Fortinet está fallando a su comunidad al ofrecer poca o ninguna discusión entre pares, asesoramiento o conocimiento del avance de ZT más allá de las capacidades de su producto. Su hoja de ruta es decepcionante y ofrece actualizaciones de funciones y capacidades de nivel básico centradas en el pilar ZT que están vinculadas a lo que denomina "aprendizaje de redes neuronales", que aprovecha la IA/ML y la analítica. Mientras que el proveedor es conocido por ofrecer valor a bajo coste, el sistema basado en puntos FortiFlex hace un ruido sordo para un modelo de precios que tiene sentido sobre el papel.

Todos los componentes de Fortinet aprovechan FortiOS, que es muy apreciado por su facilidad de uso, implementación y gestión, reduciendo la necesidad de que los administradores vuelvan a aprender interfaces de usuario dispares para múltiples componentes. Esto se traduce en su plataforma que optimiza la seguridad de la red, permitiendo a los administradores obtener una mayor visibilidad y control de FortiGates y FortiAnalyzer en entornos cloud, virtuales y on-premises de forma centralizada a través de FortiManager. Fortinet brilla en entornos locales y puede soportar redes híbridas. Sin embargo, los despliegues en la nube no son tan concluyentes, y un cliente de referencia señaló que las capacidades -como CASB- no están completamente desarrolladas, lo que afecta a su capacidad para proporcionar una seguridad eficaz de las cargas de trabajo y las aplicaciones. Las organizaciones de todos los tamaños con múltiples soluciones de seguridad de red de Fortinet se beneficiarán del componente FortiManager de la oferta ZTP del proveedor.

- La seguridad autorreparable de Absolute Software es prometedora, pero las innovaciones son escasas. Absolute Software se adelantó a su tiempo, convirtiéndose en el único software de ciberseguridad integrado de fábrica para puntos finales. Tras cosechar éxitos en el sector educativo, la empresa se diversificó hacia otros sectores del mercado público y privado. Crosspoint Capital completó la adquisición en julio de 2023, convirtiendo al proveedor en una empresa privada. La visión de Absolute Software de una seguridad resistente y autorreparable es tan singular como sus capacidades para automatizar el restablecimiento de la conectividad de puntos finales y redes. Sin embargo, el proveedor ofrece poca innovación, basándose en su reputación en lugar de alinearse con las tendencias actuales y las necesidades futuras. La hoja de ruta de Absolute Software es sencilla y se centra principalmente en mejoras para mejorar la supervisión con IA, reducir la superficie de ataque y facilitar la implantación.

La solución Absolute Zero Trust se basa en las soluciones Secure Endpoint y Secure Access del proveedor, integrándose estrechamente con su SWG. Al estar integrada por defecto en los dispositivos, el proveedor está bien situado para proporcionar una seguridad eficaz de los datos y los dispositivos gestionados, al confiar en un único agente para aplicar las políticas de acceso y cumplimiento a nivel de punto final. Los clientes de referencia alaban su eficacia a la hora de proteger y asegurar a los trabajadores y dispositivos remotos. Absolute Software requiere que los puntos finales instalen y/o registren el agente en los dispositivos, pero los puntos finales no gestionados no tienen una alternativa real sin agente o sin cliente para el acceso limitado o justo a tiempo/suficiente a los recursos. Absolute Software no da prioridad a la seguridad de los datos en reposo y sólo ofrece cifrado de disco completo a través de una integración de terceros. Las organizaciones con requisitos más restrictivos y que deseen ampliar la capacidad de control de acceso a la red al punto final deberían evaluar Absolute Software.

- Broadcom ofrece una amplia cobertura y una visión ambigua para su plataforma. Las adquisiciones de CA Technologies y Symantec por parte de Broadcom han creado una ventanilla única para todo lo relacionado con la seguridad. El enfoque general del mercado del proveedor consiste en centrarse en un conjunto limitado de organizaciones muy grandes, lo que inicialmente provocó un éxodo masivo de clientes más pequeños a otros proveedores. La estrategia ZTP del proveedor carece de una perspectiva definitiva a largo plazo y mantiene un nivel de segregación de sus ofertas de seguridad en segmentos individuales con mejoras a corto plazo que son más reactivas que innovadoras. La hoja de ruta de Broadcom, sin embargo, pretende integrar las familias de productos internos en una plataforma a través de una consola unificada de Symantec cuyo lanzamiento está previsto para 2024, con la esperanza de atraer a nuevos clientes.

Symantec ZTP de Broadcom incluye productos maduros como CASB; Cloud Security Gateway (CSG); ZTNA; Identity, Credential and Access Management; Endpoint; y DLP con múltiples opciones de despliegue que incluyen redes en la nube, locales e híbridas. Destacan los componentes CSG y CASB, con proxy inverso y cobertura ampliada de aplicaciones disponibles sin necesidad de integraciones de terceros. La funcionalidad DLP ofrece a los clientes la posibilidad de realizar escaneos en el punto final, en la nube o en las instalaciones, creando la capacidad de satisfacer requisitos de despliegue específicos en entornos complejos. La interfaz de usuario es fácil de entender, pero anticuada. Broadcom declinó participar en el proceso completo de evaluación de Forrester Wave.

Challengers

- Forcepoint avanza con elementos de ZTE pero deja de lado otros aspectos. Forcepoint, fundada originalmente como revendedor en 1994, se ha transformado mediante fusiones y adquisiciones hasta convertirse en un proveedor de plataformas de seguridad centrado en la seguridad de datos, ZTNA, SWG y RBI. Más recientemente, el proveedor vendió su negocio gubernamental a TPG tras su adquisición por Francisco Partners a Raytheon Technologies. La estrategia de Forcepoint se centra principalmente en mejorar su oferta Zero Trust Edge (ZTE), dejando de lado otros aspectos de ZTP como sus soluciones de hardware para mantener una seguridad de red local más sólida. Forcepoint se está quedando atrás en innovación, centrándose en integrar adquisiciones y crear soluciones para satisfacer las necesidades actuales del mercado.

Forcepoint ofrece varios productos en el espacio ZTP, como clasificación de datos, DLP, análisis del comportamiento de los usuarios, ZTE y cortafuegos. La funcionalidad es comparable a la de otros proveedores del sector, pero se queda atrás desde el punto de vista de la plataforma, ya que recae en los analistas de los SOC la responsabilidad de correlacionar información telemétrica dispar. Se necesitan múltiples consolas para construir una imagen, lo que resulta en un proceso extremadamente manual para los analistas a la hora de aprovisionar o responder a un incidente en tiempo real. Los clientes actuales de Forcepoint y las empresas medianas y grandes se beneficiarían de la evaluación de esta oferta combinada. Forcepoint declinó participar en el proceso completo de evaluación de Forrester Wave.

- VMware es conocido sobre todo por ofrecer la flexibilidad necesaria para desplegar máquinas virtuales prácticamente en cualquier lugar. La visión del proveedor está ligada a la ZT y a la capacidad de proporcionar cobertura a través de múltiples pilares del modelo ZT. La base instalada de VMware en la mayoría de los departamentos organizativos (por ejemplo, seguridad, TI empresarial y ofertas basadas en máquinas virtuales de proveedores) proporciona una visión profunda de las redes virtuales y los puntos finales a través de soluciones de seguridad de red que incluyen sus cortafuegos basados en software NSX. Su adquisición de Carbon Black le ha permitido añadir a su oferta un componente de detección y respuesta de puntos finales (EDR), ampliando su cobertura de seguridad de puntos finales. La hoja de ruta va por detrás de otras evaluaciones e introduce algunas mejoras en las funciones específicas de VMware, incluidas integraciones adicionales de terceros y mejoras de EDR para Carbon Black. La inminente adquisición de VMware por parte de Broadcom también podría influir en la estrategia, la hoja de ruta y el enfoque de comercialización del proveedor, si las adquisiciones anteriores de Broadcom sirven de indicación del camino a seguir.

Las capacidades de protección de cargas de trabajo de VMware se utilizan ampliamente en despliegues de nube, multi-nube e híbridos y se han convertido en el estándar de facto para las migraciones a la nube. La gestión de la configuración de la nube, la seguridad, la gobernanza y la gestión del ciclo de vida ocupan un lugar destacado en la oferta de productos. Sin embargo, VMware no ofrece una verdadera solución ZTP que unifique sus soluciones dispares. Las organizaciones que utilizan soluciones de VMware, especialmente para entornos virtualizados o con requisitos de autoalojamiento, deberían investigar la oferta ZTP de VMware. VMware declinó participar en el proceso completo de evaluación de Forrester Wave.

Resumen de la evaluación

- Oferta actual. La posición de cada proveedor en el eje vertical del gráfico Forrester Wave indica la solidez de su oferta actual. Los criterios clave para estas soluciones incluyen seguridad de red, ecosistema total, gestión centralizada, visibilidad y análisis, automatización y orquestación, seguridad de dispositivos, AX e integraciones.

- Estrategia. La posición en el eje horizontal indica la solidez de las estrategias de los proveedores. Evaluamos la visión, la innovación, la hoja de ruta, el ecosistema de socios, la adopción y la flexibilidad y transparencia de precios.

- PRESENCIA EN VENTAS. Representadas por el tamaño de los marcadores en el gráfico, nuestras puntuaciones de presencia en el mercado reflejan las ventas totales de cada proveedor para el producto y el número de clientes actuales.

- Fuerte apoyo empresarial a la funcionalidad ZTP. Los proveedores deben proporcionar de forma nativa la funcionalidad ZTP básica en un mínimo de cuatro dominios ZT (pilares) y deben incluir ZTNA y/o capacidad de microsegmentación. Los proveedores también deben tener una adopción reciente y continua entre los clientes empresariales de la funcionalidad ZT que pueda funcionar en entornos locales, en la nube e híbridos.

- Un producto ZT generalmente disponible a partir del 25 de mayo de 2023. Forrester no tuvo en cuenta ninguna función lanzada después del 25 de mayo de 2023. Todas las funciones estaban generalmente disponibles para su compra, no se trataba de versiones beta o limitadas. La plataforma se ofrecía como producto o software como servicio, no como servicio gestionado.

- Una plataforma que satisfaga al menos tres casos de uso principales de ZT. ZTP debe proporcionar una base sólida para abordar tres o más casos de uso principales en un entorno heterogéneo que incluyan la habilitación y protección de fuerzas de trabajo híbridas, la supervisión y protección del tráfico de red en toda la empresa, la prevención del movimiento lateral de actividades no autorizadas, la aplicación de mínimos privilegios a todas las entidades y la gestión centralizada de controles de seguridad clave.

- Mindshare entre los clientes empresariales de Forrester. La solución ha generado interés, en forma de menciones y consultas, entre la base de clientes de Forrester durante los últimos 12 meses; los usuarios finales mencionan con frecuencia la preselección del producto; y otros proveedores mencionan con frecuencia al proveedor evaluado como competidor en el mercado.

- Ingresos sustanciales de ZT. Exigimos que los proveedores hayan generado al menos 200 millones de dólares de ingresos anuales en el mercado de plataformas ZT durante los últimos cuatro trimestres en al menos dos regiones geográficas.

- Promoción de ZT. Los proveedores avanzan, se comprometen y aprovechan la operacionalización de ZT como ecosistema para satisfacer las crecientes necesidades y retos de los clientes, que incluyen la aplicación interna de los conceptos y principios de ZT a través de soluciones que forman parte de una ZTP comercializada.

Fuente: Forrester Forrester

Compartir en :