Zero Trust : les plateformes consolident et centralisent les contrôles de sécurité

Les organisations développent des stratégies et créent des feuilles de route pour mettre en œuvre et faire évoluer l’architecture Zero Trust (ZT). Beaucoup de ces entreprises souffrent d’une prolifération de fournisseurs, de chevauchements de capacités et de failles de sécurité. Il est nécessaire de consolider les contrôles, de permettre l’interopérabilité et d’intégrer les technologies sans compromettre les capacités. Les plates-formes Zero Trust (ZTP) permettent d’obtenir des résultats commerciaux et de sécurité de ZT en offrant une approche unifiée et complète pour opérationnaliser l’écosystème technologique ZT. Que ce soit aux premiers stades du parcours ZT ou lors de la maturation de domaines clés, les ZTP unissent des fonctions disjointes et fournissent des capacités et des services supplémentaires pour enrichir les opérations interfonctionnelles et simplifier l’adoption de ZT. Aucune solution unique ne peut fournir toutes les fonctionnalités nécessaires à une architecture ZT efficace. Les ZTP combinent les fonctionnalités clés de ZT au lieu de nécessiter des outils individuels boulonnés. Cela établit une architecture plus harmonieuse grâce à des intégrations natives et tierces qui ne cherchent pas à détruire et à remplacer mais plutôt à ancrer et concentrer.

- Simplifier la gestion centralisée et la convivialité. De nombreux fournisseurs revendiquent une gestion centralisée, mais rares sont ceux qui proposent une interface utilisateur et une expérience utilisateur (UX) universelles partagées sur plusieurs composants ZT. Les professionnels de la sécurité et du risque (S&R) bénéficient d’une visibilité, d’une gestion et d’une mise en œuvre uniformes de contrôles qui améliorent l’analyse, réduisent la complexité et améliorent l’expérience des analystes (AX) . L’amélioration d’AX repose sur la rationalisation du flux de travail des analystes et sur la fourniture d’une formation précieuse sur les outils et les processus. La facilité d’utilisation grâce à la gestion centralisée permet aux professionnels S&R et aux analystes de sécurité de découvrir, explorer, classer, déterminer et exécuter sans avoir à lancer plusieurs interfaces utilisateur ou autres consoles disparates. La consolidation crée non seulement un plan de contrôle unifié, mais fournit également des outils et des services natifs pour aider, former et accroître la sensibilisation à la cyberhygiène, garantissant ainsi que les meilleures pratiques de ZT s’alignent sur les normes et exigences du secteur.

- Proposer des modèles de déploiement flexibles prenant en charge diverses architectures hybrides. Il est révolu le temps où les entreprises vivaient et opéraient dans les limites d’une défense de réseau traditionnelle basée sur un périmètre. Les organisations continuent d’adopter des logiciels et des services basés sur le cloud et de migrer leurs ressources vers le cloud. D’autres organisations ne peuvent pas migrer vers le cloud ou souhaitent conserver un certain niveau de contrôle en gérant les ressources localement. La plupart des organisations géreront et sécuriseront des architectures hybrides comprenant des environnements sur site et virtuels dans un avenir prévisible. Les fournisseurs ZTP organisent leurs offres pour répondre aux besoins du cloud, du virtuel et sur site en proposant des modes de déploiement flexibles pour les composants de sécurité clés qui sont gérables à partir d’une interface utilisateur hébergée dans le cloud ou déployée localement pour répondre aux besoins individuels des organisations.

- Intégrer nativement les capacités ZTNA et/ou de microsegmentation. En tant que technologies ou capacités fondamentales, l’accès réseau Zero Trust (ZTNA) et la microsegmentation mettent en œuvre les principes fondamentaux de ZT : appliquer le moindre privilège, refuser implicitement l’accès et appliquer une visibilité complète. ZTNA réduit la dépendance aux VPN existants en fournissant un accès sécurisé de bout en bout aux ressources basées sur le cloud, en tant que service (SaaS) et sur site. La microsegmentation permet un contrôle d’accès granulaire aux actifs et aux applications en créant des micropérimètres. Ces technologies permettent aux organisations de déployer des contrôles ZT sans impact négatif sur la main-d’œuvre et les opérations commerciales.

Résumé de l'évaluation

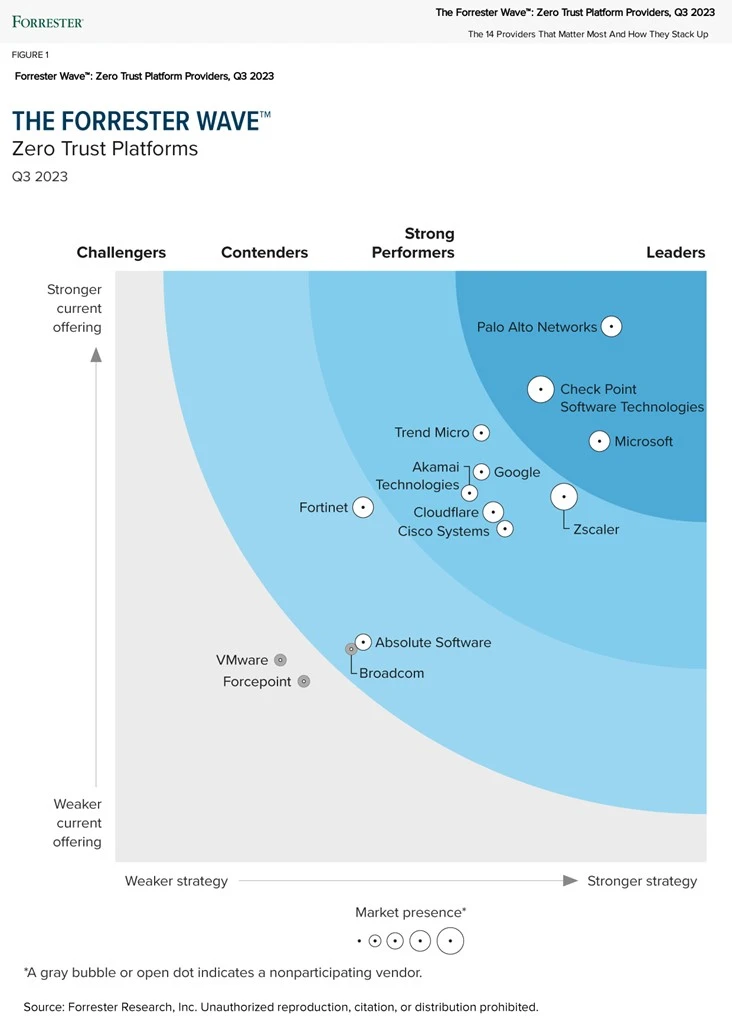

L’évaluation Forrester Wave™ met en évidence les leaders, les performants, les prétendants et les challengers. Il s’agit d’une évaluation des meilleurs fournisseurs du marché ; il ne représente pas l’ensemble du paysage des fournisseurs. Vous trouverez plus d’informations sur ce marché dans les rapports sur les ZTP et ZT eXtended.

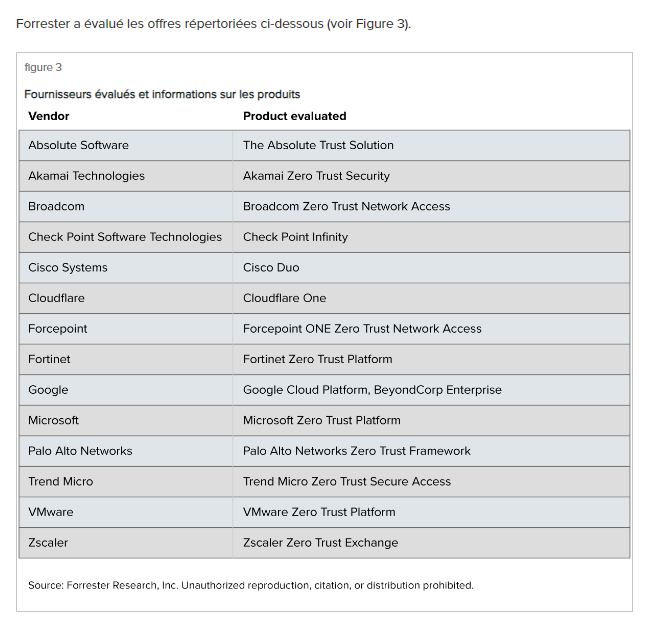

Offres des fournisseurs

Profils de fournisseurs

L’analyse Forrester a révélé les forces et les faiblesses suivantes de chaque fournisseur.

Leaders

Palo Alto Networks fait de la convergence des réseaux et de la sécurité une évidence. Depuis sa création il y a plus de 18 ans, Palo Alto Networks a évité de se conformer aux innovations qui ont commencé avec l’introduction du premier pare-feu de nouvelle génération du secteur en 2008. Le fournisseur poursuit cette stratégie en fournissant des capacités de réseau et de sécurité via son programme Zero Trust. Framework, qui exploite les solutions Prisma, Strata et Cortex avec une gestion unifiée et une touche d’IA pour les opérations informatiques. La vision dominante de Palo Alto Networks, qui consiste à aider les entreprises à démarrer leur parcours ZT, répond aux difficultés auxquelles les organisations sont confrontées pour passer de la planification à la mise en œuvre. Sa feuille de route, cependant, est plus audacieuse, s’appuyant fortement sur l’engagement à long terme en faveur de davantage de capacités d’IA/ML pour aller au-delà de la création automatisée de politiques.

Le cadre Zero Trust de Palo Alto Networks résume la nécessité de permettre et de protéger une main-d’œuvre hybride. Un client de référence a salué l’intérêt de permettre à une main-d’œuvre dynamique et agile de s’inscrire, de s’authentifier et d’accéder aux ressources en toute sécurité avec Prisma Access, déployé en tant que service via la plateforme. Les options de déploiement avec et sans agent offrent une fonctionnalité d’authentification unique (SSO) qui peut prendre en charge les attributs de plusieurs solutions de gestion des identités et des accès (IAM) pour organiser et simplifier la façon dont les utilisateurs saisissent leurs informations d’identification et s’authentifient. La gestion centralisée du fournisseur n’est cependant pas aussi consolidée que celle de ses concurrents, et il est parfois difficile de savoir ce qui peut et ne peut pas être géré à partir d’une seule interface utilisateur. Le Zero Trust Framework de Palo Alto convient aux grandes entreprises établies dans un parcours ZT avec un budget pour des capacités de réseau et de sécurité haut de gamme.

- La promotion ZT de Microsoft transparaît à travers ses produits et services de support. L’approche moderne et holistique de Microsoft en matière de ZT a pris des années. Le fournisseur, ainsi que d’autres participants à cette évaluation, positionne son entreprise cloud comme un ZTP, en mettant l’accent sur ses efforts pour intégrer les principes et la méthodologie ZT dans les fonctionnalités Azure. Son thème Copilot se poursuit vers une vision notable consistant à fournir des conseils de bout en bout, étape par étape, pour la mise en œuvre de ZT tout en tirant parti de l’IA. Cela signifie que les clients peuvent suivre leur parcours ZT avec Microsoft en même temps. Microsoft illustre en outre sa vision à travers sa feuille de route qui comprend Security Copilot et des aperçus publics de son ZTNA. La tarification et les licences de ZT qui prennent en compte des composants individuels et disparates au sein d’Azure, tels que Sentinel, restent alambiquées et nécessitent beaucoup de temps et d’efforts pour budgétiser efficacement.

L’omniprésence de Microsoft l’oblige à aligner ses capacités SaaS sur les normes, réglementations et mandats mondiaux. L’éditeur simplifie la gouvernance, notamment avec une sécurité complète des données, grâce à sa classification et sa visibilité des menaces et des risques. Microsoft complète les capacités de l’écosystème ZT grâce à l’intégration et à l’interopérabilité avec des fournisseurs tiers pour fournir un contrôle granulaire sur l’utilisation et la transmission des données. Le ZTP de Microsoft est un modeste couplage de solutions clés qui ne relèvent pas entièrement de sa licence E5, comme l’ont noté les clients de référence, et qui manque actuellement d’une microsegmentation convaincante ou d’une véritable solution ZTNA. Le fournisseur prévoit de finaliser le développement de ces capacités dans sa feuille de route. Les organisations qui exploitent déjà les licences E5 de Microsoft pour leurs fonctionnalités de sécurité sont bien placées pour démarrer rapidement leur parcours ZT avec des modules complémentaires via Microsoft.

- Check Point Software place la barre en matière de gestion et de convivialité centralisées. Le titan de la sécurité réseau assure la sécurité des réseaux depuis un peu plus de 30 ans avec ses solutions matérielles et logicielles. Alors que de nombreux fournisseurs se tournent vers une offre entièrement cloud, Check Point Software Technologies a gardé un œil sur les besoins actuels et futurs en matière de prise en charge de ZT dans une architecture hybride. Les composants de son ZTP sont déployés sur site sous forme de matériel ou de logiciel, dans le cloud SaaS et virtuellement pour répondre à des exigences architecturales uniques. Bien que ses investissements en innovation soient substantiels, l’éditeur se concentre sur les fusions et acquisitions, ce qui laisse la R&D interne trouble par rapport à ses débuts bien ancrés. La feuille de route de Check Point met en évidence les plans de réseau et de sécurité visant à développer l’IA et l’apprentissage profond pour améliorer la détection et la prévention des vecteurs de menaces.

L’interface utilisateur de Check Point offre une expérience cohérente, que l’administrateur opère sur le portail Infinity ou au sein de composants individuels. Check Point Infinity Portal offre facilité d’utilisation et simplicité aux professionnels du réseau et de la sécurité sans avoir besoin d’ouvrir plusieurs fenêtres ou onglets pour effectuer les tâches quotidiennes. Chaque composant est géré de manière centralisée dans une console de gestion unique et classé en piliers pour réduire la complexité lors de la navigation entre différentes solutions. La capacité de microsegmentation de Check Point exploite Azure pour simplifier les déploiements au niveau du réseau, mais il lui manque une microsegmentation perceptible au niveau de l’hôte. Le fournisseur a fourni un client de référence qui n’a pas encore mis en œuvre le ZTP. Les grandes entreprises disposant d’installations Check Point existantes feraient bien d’envisager les fonctionnalités supplémentaires offertes par la plate-forme.

Strong Performers

- Zscaler offre une sécurité produit transparente mais manque d’expérience client cohérente. Au plus fort de la pandémie de COVID-19, Zscaler a connu un grand succès avec ZTNA et la fourniture d’un accès sécurisé aux travailleurs à distance des entreprises, mais a eu du mal à défendre les cas d’utilisation sur site. La stratégie du fournisseur visant à accroître la pénétration des clients et du marché vise à aider les clients à maximiser la valeur de leurs déploiements Zscaler grâce à la formation, à la réussite des clients, à la configuration des produits et aux audits de sécurité, ainsi qu’à l’introduction de fonctionnalités avancées dans des offres groupées d’entrée de gamme. Le fournisseur propose une messagerie divisée qui inclut la fourniture d’un échange d’informations transparent et sécurisé et du « zéro contact, zéro confiance », le premier représentant une stratégie plus réaliste et réalisable. Sa feuille de route met en évidence des améliorations couvrant plusieurs objectifs, tels que l’arrêt des cyberattaques utilisant l’IA/ML pour automatiser la quarantaine avec l’isolation du navigateur à distance (RBI) et le sandboxing.

Le ZTP, Zero Trust Exchange de Zscaler, combine ses offres de passerelle Web sécurisée (SWG), de prévention des pertes de données (DLP), de ZTNA et de courtier de sécurité d’accès au cloud (CASB). Sa volonté de fournir une nomenclature logicielle lors de la signature du contrat permet aux clients de maintenir la sécurité des produits avec des informations détaillées comprenant les SKU, les sous-composants et les licences. Zscaler a fait des efforts de consolidation via son Client Connector, qui contrôle et gère Zscaler Internet Access (ZIA) et Zscaler Private Access (ZPA) via un seul agent. Cependant, ZIA et ZPA sont toujours traités comme des composants distincts plutôt que comme une solution unique, ce qui crée une expérience client fastidieuse : les clients de référence déplorent le fait d’avoir affaire à deux consoles distinctes avec « un certain chevauchement ». De plus, Zero Trust Exchange de Zscaler reste une solution cloud-first sans véritables options de déploiement sur site en dehors de son Branch Connector. Les entreprises sur la voie de la migration vers le cloud ayant peu ou pas besoin de prendre en charge les systèmes existants peuvent se tourner vers Zscaler pour commencer ou faire progresser leur parcours ZT.

- Vision One de Trend Micro améliore AX grâce à l’analyse, mais vend moins bien que ZTNA . Trend Micro a parcouru un long chemin depuis ses humbles débuts en tant que solution antivirus. L’éditeur de logiciels de cybersécurité est devenu en quelque sorte un héros méconnu du contrôle de sécurité et de la visibilité du réseau, des points finaux et des applications/charges de travail. Le rapport coût/valeur offert par Trend grâce à ses solutions natives et à ses intégrations étendues en fait une solution viable pour les clients soucieux de leur budget. Le fournisseur a été méthodique avec sa stratégie Vision One pour opérationnaliser ZT grâce à des analyses avancées. Cependant, les capacités d’accès sécurisé du fournisseur sont sous-utilisées. La feuille de route de Trend Micro complète sa vision en mettant continuellement l’accent sur l’amélioration de la visibilité et des analyses avec de modestes mises à jour d’accès sécurisé.

La visibilité et les analyses avancées sont les points forts de Vision One de Trend Micro, permettant au fournisseur de fournir un AX robuste. Les clients de référence apprécient la valeur de Vision One pour optimiser la visibilité et le contrôle. La plupart des informations dont un analyste a besoin sont accessibles dans une seule console. Cette console fournit une mesure de notation des risques basée sur le comportement de l’utilisateur et de l’appareil qui permet de créer des politiques précises basées sur les risques dans la plateforme ou dans des solutions tierces via des intégrations. Ses capacités ZTNA et SWG permettent la microsegmentation au niveau du réseau pour le contrôle de l’utilisateur à l’application. La solution n’a pas la capacité de prendre en compte la géolocalisation au-delà de la communication basée sur IP et d’application à application pour appliquer efficacement les micropérimètres. Les organisations qui débutent leur parcours ZT et qui ont besoin d’une solution de visibilité et d’analyse avancées pour établir une base de référence devraient évaluer Trend Micro.

- BeyondCorp de Google est l’incarnation même de ZT, mais les entreprises doivent adhérer à cette vision. Le titan de la technologie Google est passé d’un simple moteur de recherche à un hyperscaler cloud de premier plan, un fournisseur de sécurité et un défenseur de ZT qui a été le pionnier de BeyondCorp. L’engagement du fournisseur en faveur de l’innovation est soutenu par l’expansion continue de son écosystème de partenaires et par son engagement à faire progresser les capacités natives. Sa tarification et sa transparence sont lourdes. Il comporte plusieurs modèles qui obligent les clients qui investissent dans la vision ZT de Google à décider si BeyondCorp Enterprise convient à une entreprise qui n’est pas d’abord axée sur le cloud ou si des composants distincts de paiement à l’utilisation de la plate-forme globale Google Cloud sont suffisants pour les entreprises hybrides et en ligne. environnements locaux. La feuille de route de Google se concentre sur l’expansion continue de la couverture de conformité, des intégrations de partenaires, des capacités de sécurité natives du cloud et des navigateurs d’entreprise sécurisés.

L’approche ZT de Google témoigne de l’application efficace des principes fondamentaux du modèle de sécurité de l’information. Le fournisseur permet et protège les effectifs hybrides en utilisant Chrome sur chaque appareil, offrant ainsi une capacité sans agent pour sécuriser et protéger les utilisateurs et leurs interactions, quel que soit leur emplacement. Les clients de référence soulignent la simplicité de prise en charge et de gestion du Bring Your Own Device, en particulier lorsqu’il est combiné avec les offres IAM et DLP. Grâce à BeyondCorp Enterprise, les administrateurs utilisent des solutions disparates sous une seule console pour surveiller et effectuer des actions d’investigation approfondies. La capacité de Google à s’étendre sur site dépend de la présence de Chrome ou de la capacité à déployer un connecteur d’application pour acheminer le trafic vers son entreprise cloud. Google BeyondCorp Enterprise est idéal pour les organisations qui recherchent des solutions de sécurité cloud qui exploitent l’infrastructure cloud de Google et Chrome pour sécuriser la main-d’œuvre hybride.

- L’innovation de Cloudflare est illimitée, mais la gestion du changement est contre-intuitive.En tant que l’un des plus jeunes fournisseurs de cette évaluation, Cloudflare a démontré une croissance continue, passant d’une humble solution de pot de miel en ligne en 2009 à son lancement officiel en 2010 et désormais à un ZTP entièrement cloud natif. Le ZTP du fournisseur, Cloudflare One, unifie la visibilité et la gestion du ZTNA, du CASB, du DLP et du pare-feu d’application Web (WAF) avec des plans pour continuer à ajouter et à intégrer davantage de fonctions et de capacités. La feuille de route de Cloudflare reflète l’engagement de l’entreprise en faveur de l’innovation qui adopte une approche axée sur le client pour répondre aux tendances croissantes et aux demandes uniques. La vision du fournisseur, cependant, est une histoire plutôt familière : devenir le plan de contrôle de choix pour les organisations.

En tant que courtier d’accès et proxy inverse de système de noms de domaine, Cloudflare One réussit à fournir une plate-forme centralisée et consolidée pour gérer et orchestrer bon nombre de ses solutions cloud natives pour une utilisation facile et des déploiements plus rapides. Diverses politiques de réseau, DLP et de contrôle d’accès sont gérées à partir d’une console unique, permettant aux clients de déployer et de se protéger rapidement contre les menaces nées sur Internet. Les modes de déploiement de Cloudflare sont 100 % SaaS uniquement, avec des connexions à d’autres ressources cloud et sur site facilitées uniquement via des connecteurs d’applications en parallèle à l’architecture existante. La gestion de la configuration d’audit est lourde et peu intuitive, un client de référence la décrivant comme « n’ayant pas une portée complète » et devant passer au crible les pistes d’audit. Les moyennes et grandes entreprises ayant une initiative axée sur le cloud pour migrer activement leurs ressources et remplacer les anciennes solutions WAN et VPN devraient évaluer Cloudflare One.

- Akamai Technologies est leader en matière de microsegmentation, mais ses intégrations sont à la traîne.L’acquisition de Guardicore par Akamai Technologies en 2021 a contribué à positionner le fournisseur en tant que fournisseur ZTP viable. La société poursuit sa stratégie de fusions et acquisitions pour intégrer davantage de capacités et compléter celles existantes, réalisant ainsi sa vision commune, quoique standard, de simplification de ZT. Le plus attrayant est la décision de l’entreprise de créer une unité commerciale (BU) dédiée à ZT, dirigée par l’ancien PDG de Guardicore, pour améliorer les capacités et les intégrations d’Akamai Technologies dans un état d’esprit ZT. Cette BU s’adresse principalement à la R&D interne et n’apporte pas grand chose en termes d’équipe de support dédiée aux organisations débutant ou mettant activement en œuvre une architecture ZT. La feuille de route d’Akamai Technologies reflète les améliorations prévues de ses produits pour améliorer l’intégration, la couverture, l’évolutivité, la facilité d’utilisation et la sécurité.

La plate-forme Zero Trust Security d’Akamai Technologies est composée de ses technologies ZTNA, SWG et de microsegmentation avec des intégrations comprenant ses solutions d’authentification multifacteur (MFA) et WAF (protection des applications Web et des API). Sa segmentation Akamai Guardicore continue d’être un atout gagnant pour les entreprises qui apprécient la visibilité et les capacités de pare-feu natives pour la microsegmentation. Les clients de référence ont noté une amélioration de l’UX pour DevOps et la sécurité, car elle « place la segmentation au-dessus de quelque chose sans avoir à réarchitecturer le système ». L’écosystème technologique d’Akamai Technologies s’intègre également à des solutions tierces. Cependant, l’intégration native complète et la parité des fonctionnalités n’ont pas encore fait surface. Les clients de référence ont exprimé leur mécontentement face à la nécessité de maintenir plusieurs agents et des services de support distincts. Les organisations qui cherchent à réduire le stress lié à la microsegmentation peuvent tirer parti de la plateforme de sécurité Zero Trust d’Akamai Technologies.

- Cisco Systems dispose d’un large portefeuille de produits mais ne dispose pas d’une véritable gestion centralisée.Cisco, pilier de la mise en réseau et de la sécurité, a une longue histoire de prestation de services à ses clients. Son vaste écosystème de partenaires permet au fournisseur d’élargir les opportunités d’achat pour les clients tout en réalisant l’essentiel de ses réservations et de ses revenus SaaS. La vision de Cisco est d’offrir aux entreprises un meilleur contrôle d’accès et une meilleure sécurité afin de contrecarrer les attaquants. Cependant, le fournisseur n’a pas encore véritablement incarné cette vision dans sa plate-forme plus large, ce qui frustre finalement les administrateurs qui tentent d’intégrer l’architecture existante. La stratégie communautaire de Cisco est remarquable, mais elle a du mal à gagner en influence : sa couverture de ZT n’est pas aussi cohérente ni aussi impactante que celle des autres. Sa feuille de route fait allusion à la livraison éventuelle d’une UX cohérente, mais ne parvient pas à assurer la consolidation et la gestion centralisée.

Le ZTP de Cisco comprend Duo, Identity Services Engine (ISE), Secure Client, Secure Workload, Umbrella et d’autres solutions Cisco intégrées par son pxGrid et ses API de produit. Duo applique efficacement le moindre privilège à toutes les entités via des politiques contextuelles. Il s’intègre désormais à ISE sans avoir besoin d’un proxy, ce qui permet un SSO cohérent avec une prise en charge MFA sans mot de passe pour le personnel local et distant. La solution manque cependant d’une véritable gestion centralisée. Contrairement aux autres entreprises participant à cette évaluation, Cisco dispose toujours d’un plan de contrôle fragmenté dont la gestion et la maintenance nécessitent beaucoup de temps et de compétences. Les intégrations tierces sont notoirement difficiles et sont devenues un thème au fil des années, un client de référence affirmant que cela constituait « toujours » un défi. Le processus d’intégration n’est pas aussi fluide pour les produits tiers qui ne prennent pas en charge pxGrid. Les entreprises fortement investies dans l’écosystème technologique Cisco devraient envisager le fournisseur de ZTP.

Contenders

- Fortinet offre une sécurité réseau rentable mais une sécurité des charges de travail déficiente.Mieux connu pour ses pare-feu, Fortinet a depuis étendu sa couverture grâce à des acquisitions stratégiques et une certaine croissance organique. La vision de Fortinet se concentre sur l’interopérabilité des réseaux et des centres d’opérations de sécurité (SOC), en mettant l’accent sur l’interopérabilité entre les nombreux composants proposés par le fournisseur. Fortinet n’est pas à la hauteur de sa communauté car il offre peu ou pas de discussion entre pairs, de conseils ou de sensibilisation à l’avancement de ZT au-delà des capacités de son produit. Sa feuille de route est décevante et fournit des mises à jour de fonctionnalités et des capacités d’entrée de gamme axées sur le pilier ZT qui sont liées à ce qu’elle appelle « l’apprentissage des réseaux neuronaux », qui exploite l’IA/ML et l’analyse. Bien que le fournisseur soit connu pour offrir de la valeur à faible coût, le système basé sur des points FortiFlex fait une bruit sourd pour un modèle de tarification qui a du sens sur le papier.

Les composants de Fortinet exploitent tous FortiOS, qui est très apprécié pour sa facilité d’utilisation, de mise en œuvre et de gestion, réduisant ainsi la nécessité pour les administrateurs de réapprendre des interfaces utilisateur disparates pour plusieurs composants. Cela se traduit par sa plate-forme qui optimise la sécurité du réseau, permettant aux administrateurs d’obtenir une plus grande visibilité et un meilleur contrôle de FortiGates et FortiAnalyzer dans les environnements cloud, virtuels et sur site de manière centralisée via FortiManager. Fortinet brille dans les environnements sur site et peut prendre en charge les réseaux hybrides. Cependant, les déploiements cloud ne sont pas aussi concluants, un client de référence notant que les capacités – telles que CASB – ne sont pas entièrement développées, ce qui affecte sa capacité à assurer une sécurité efficace des charges de travail et des applications. Les entreprises de toute taille disposant de plusieurs solutions de sécurité réseau Fortinet bénéficieront du composant FortiManager de l’offre ZTP du fournisseur.

- La sécurité d’auto-réparation d’Absolute Software est prometteuse, mais les nouvelles innovations sont rares. Absolute Software était en avance sur son temps, devenant le seul logiciel de cybersécurité intégré en usine dans les points finaux. Ayant connu du succès dans le secteur de l’éducation, l’entreprise s’est diversifiée dans d’autres secteurs du marché public et privé. Crosspoint Capital a finalisé l’acquisition en juillet 2023, privatisant le fournisseur. La vision d’Absolute Software en matière de sécurité résiliente et auto-réparatrice est aussi unique que ses capacités d’automatisation de la restauration de la connectivité des points finaux et du réseau. Cependant, le fournisseur propose peu d’innovation, s’appuyant sur sa réputation plutôt que de s’aligner sur les tendances actuelles et les besoins futurs. La feuille de route d’Absolute Software est simple et se concentre principalement sur les améliorations des enjeux de table pour améliorer la surveillance avec l’IA, réduire la surface d’attaque et faciliter le déploiement.

La solution Absolute Zero Trust s’appuie sur les solutions Secure Endpoint et Secure Access du fournisseur, en s’intégrant étroitement à son SWG. Parce qu’il est intégré par défaut aux appareils, le fournisseur est bien placé pour fournir une sécurité efficace des données et des appareils pour les appareils gérés en s’appuyant sur un agent unique pour appliquer les politiques d’accès et de conformité au niveau du point final. Les clients de référence louent son efficacité pour protéger et sécuriser les travailleurs et les appareils à distance. Absolute Software exige que les points finaux installent et/ou enregistrent l’agent sur les appareils, mais les points finaux non gérés ne bénéficient d’aucune alternative réelle sans agent ou sans client pour un accès limité ou juste à temps/juste assez aux ressources. Absolute Software ne donne pas la priorité à la sécurité des données au repos et propose uniquement un cryptage complet du disque via une intégration tierce. Les organisations ayant des exigences plus restrictives et souhaitant étendre la capacité de contrôle d’accès au réseau jusqu’au point final devraient évaluer Absolute Software.

- Broadcom offre une large couverture et une vision ambiguë pour sa plateforme. Les acquisitions par Broadcom de CA Technologies et Symantec ont effectivement créé un guichet unique pour tout ce qui concerne la sécurité. L’approche globale du marché du fournisseur consiste à se concentrer sur un ensemble limité de très grandes organisations, ce qui a initialement conduit à un exode massif de petits clients vers d’autres fournisseurs. La stratégie ZTP du fournisseur manque de perspectives définitives à long terme et maintient un niveau de ségrégation de ses offres de sécurité en segments individuels avec des améliorations à court terme plutôt réactionnaires qu’innovantes. La feuille de route de Broadcom cherche cependant à intégrer des familles de produits internes dans une plateforme via une console Symantec unifiée dont la sortie est prévue en 2024 dans l’espoir d’attirer de nouveaux clients.

Symantec ZTP de Broadcom comprend des produits matures, tels que le CASB ; passerelle de sécurité cloud (CSG) ; ZTNA; gestion des identités, des informations d’identification et des accès ; point final ; et DLP avec plusieurs options de déploiement, notamment les réseaux cloud, sur site et hybrides. Les composants CSG et CASB sont particulièrement remarquables avec un proxy inverse et une couverture d’applications étendue disponible sans avoir besoin d’intégrations tierces. La fonctionnalité DLP offre aux clients la possibilité d’effectuer des analyses au niveau du point final, dans le cloud ou sur site, créant ainsi une possibilité de répondre à des exigences de déploiement spécifiques dans des environnements complexes. L’interface utilisateur est facile à comprendre mais datée. Broadcom a refusé de participer au processus d’évaluation complet de Forrester Wave.

Challengers

- Forcepoint progresse avec les éléments ZTE mais laisse les autres aspects de côté. Forcepoint, fondé à l’origine en tant que revendeur en 1994, s’est transformé grâce à des fusions et acquisitions pour devenir un fournisseur de plate-forme de sécurité axé sur la sécurité des données, ZTNA, SWG et RBI. Plus récemment, le fournisseur a cédé ses activités gouvernementales à TPG après son acquisition par Francisco Partners auprès de Raytheon Technologies. La stratégie de Forcepoint se concentre principalement sur l’amélioration de son offre Zero Trust Edge (ZTE), tout en laissant de côté les autres aspects ZTP tels que ses solutions matérielles pour maintenir une sécurité réseau sur site plus forte. Forcepoint est à la traîne en matière d’innovation, se concentrant sur l’intégration des acquisitions et la création de solutions pour répondre aux besoins actuels du marché.

Forcepoint propose plusieurs produits dans l’espace ZTP, tels que la classification des données, le DLP, l’analyse du comportement des utilisateurs, ZTE et les pare-feu. La fonctionnalité est comparable à celle des autres fournisseurs dans le domaine, mais est à la traîne du point de vue de la plate-forme, car il incombe aux analystes SOC de corréler les informations de télémétrie disparates. Plusieurs consoles sont nécessaires pour dresser un tableau, ce qui entraîne un processus extrêmement manuel pour les analystes lors du provisionnement ou lors de la réponse à un incident en temps réel. Les moyennes et grandes entreprises et les clients actuels de Forcepoint gagneraient à évaluer cette offre combinée. Forcepoint a refusé de participer au processus d’évaluation complet de Forrester Wave.

- VMware dispose d’une solide protection des charges de travail, mais a besoin d’une offre plus cohérente.VMware est surtout connu pour offrir la flexibilité nécessaire au déploiement de machines virtuelles à peu près n’importe où. La vision du fournisseur est liée à ZT et à la capacité de fournir une couverture sur plusieurs piliers du modèle ZT. La base installée de VMware dans la plupart des départements organisationnels (par exemple, sécurité, informatique d’entreprise et offres basées sur des machines virtuelles des fournisseurs) fournit des informations approfondies sur les réseaux virtuels et les points de terminaison grâce à des solutions de sécurité réseau qui incluent ses pare-feu basés sur le logiciel NSX. Son acquisition de Carbon Black lui a permis d’ajouter un composant de détection et de réponse des points finaux (EDR) à son offre, élargissant ainsi sa couverture de sécurité des points finaux. La feuille de route est en retard par rapport aux autres évaluations et apporte certaines améliorations aux fonctionnalités spécifiques à VMware, notamment des intégrations tierces supplémentaires et des améliorations EDR pour Carbon Black. L’acquisition imminente de VMware par Broadcom pourrait également avoir un impact sur la stratégie, la feuille de route et l’approche de mise sur le marché du fournisseur, si les acquisitions précédentes de Broadcom constituent une indication de la voie à suivre.

Les capacités de protection des charges de travail de VMware sont largement utilisées dans les déploiements cloud, multicloud et hybrides et sont devenues la norme de facto pour les migrations cloud. La gestion de la configuration cloud, la sécurité, la gouvernance et la gestion du cycle de vie figurent toutes en bonne place dans les offres de produits. Cependant, VMware ne propose aucune véritable solution ZTP qui unifie ses solutions disparates. Les organisations qui utilisent des solutions VMware, en particulier pour les environnements virtualisés ou avec des exigences d’auto-hébergement, devraient étudier l’offre ZTP de VMware. VMware a refusé de participer au processus d’évaluation complet de Forrester Wave.

Aperçu de l'évaluation

- Offre actuelle. La position de chaque fournisseur sur l’axe vertical du graphique Forrester Wave indique la force de son offre actuelle. Les critères clés de ces solutions incluent la sécurité du réseau, la totalité de l’écosystème, la gestion centralisée, la visibilité et l’analyse, l’automatisation et l’orchestration, la sécurité des appareils, AX et les intégrations.

- Stratégie. Le placement sur l’axe horizontal indique la force des stratégies des fournisseurs. Nous avons évalué la vision, l’innovation, la feuille de route, l’écosystème de partenaires, l’adoption, ainsi que la flexibilité et la transparence des prix.

- Presence COMMERCIALE. Représentés par la taille des marqueurs sur le graphique, nos scores de présence sur le marché reflètent le chiffre d’affaires total de chaque fournisseur pour le produit et le nombre de clients actuels.

- Forte prise en charge par les entreprises de la fonctionnalité ZTP. Les fournisseurs doivent fournir nativement les fonctions de base d’un ZTP sur un minimum de quatre domaines ZT (piliers) et doivent inclure une capacité ZTNA et/ou de microsegmentation. Les fournisseurs doivent également avoir une adoption récente et continue parmi les entreprises clientes des fonctionnalités ZT pouvant fonctionner dans des environnements sur site, cloud et hybrides.

- Un produit ZT généralement disponible à partir du 25 mai 2023. Forrester n’a pris en compte aucune fonctionnalité publiée après le 25 mai 2023. Toutes les fonctionnalités étaient généralement disponibles à l’achat, et non en version bêta ou limitée. La plateforme a été fournie sous forme de produit ou de logiciel en tant que service, et non sous forme de service géré.

- Une plate-forme qui répond à au moins trois cas d’utilisation principaux de ZT. Le ZTP doit offrir une base solide pour répondre à trois cas d’utilisation principaux ou plus dans un environnement hétérogène qui incluent l’activation et la protection des effectifs hybrides, la surveillance et la sécurisation du trafic réseau dans l’entreprise, la prévention des mouvements latéraux d’activités non autorisées, l’application du moindre privilège à toutes les entités, et la gestion centralisée des contrôles de sécurité clés.

- Mindshare parmi les entreprises clientes de Forrester. La solution a suscité l’intérêt, sous forme de mentions et de demandes de renseignements, parmi la clientèle de Forrester au cours des 12 derniers mois ; les utilisateurs finaux mentionnent fréquemment la présélection du produit ; et d’autres fournisseurs mentionnent le fournisseur évalué comme un concurrent fréquent sur le marché.

- Revenus ZT substantiels. Nous exigeions que les fournisseurs aient généré au moins 200 millions de dollars de revenus annuels sur le marché de la plate-forme ZT au cours des quatre derniers trimestres dans au moins deux régions géographiques.

- Plaidoyer ZT. Les fournisseurs progressent, s’engagent et exploitent l’opérationnalisation de ZT en tant qu’écosystème pour répondre aux besoins et aux défis croissants des clients qui incluent l’application des concepts et principes de ZT en interne via des solutions qui font partie d’un ZTP commercialisé.

Sources : Forrester

Partager sur :