SDP VS VPN : QU’EST-CE QUE LE SDP ET POURQUOI EST-CE UNE MEILLEURE SOLUTION D’ACCÈS SÉCURISÉ ?

Le périmètre défini par logiciel (SDP) et le réseau privé virtuel (VPN) sont deux approches d’accès sécurisé que les organisations tentent de comparer côte à côte. En effet, lors de l’évaluation du SDP par rapport au VPN, les différences sont remarquables. Le SDP moderne offre de nombreux avantages par rapport à la technologie VPN qui n’a pas changé depuis sa création, il y a près de 30 ans lorsque les périmètres d’entreprise existaient, et que les ressources étaient hébergées sur site et que les gens travaillaient principalement dans un bureau.

SDP vs VPN : les lacunes de la technologie VPN

Les VPN n’ont pas été conçus pour être utilisés pour sécuriser une infrastructure informatique hybride ou une main-d’œuvre hybride et ont largement dépassé leur apogée. En fait, plusieurs agences gouvernementales américaines, y compris la National Security Agency (NSA), ont émis des avertissements sur les lacunes du VPN. Ensuite, il y a « les maux de tête » de l’administration parce que les VPN ne peuvent évoluer qu’avec plus de matériel (physique ou virtuel), ce qui signifie un investissement majeur en capital et en temps.

Les lacunes supplémentaires du VPN incluent :

- Ports exposés : les acteurs de la menace peuvent utiliser des outils de piratage courants pour trouver et interroger facilement les VPN afin de découvrir le fabricant et la version

- Accès surprivilégié : les VPN dépendent de règles trop complexes pour empêcher les mouvements latéraux

- Incapacité à évoluer dynamiquement : les VPN doivent être architecturés pour accueillir un certain volume d’utilisateurs distants et ne peuvent pas évoluer dynamiquement pour gérer les fluctuations des utilisateurs

- Débit limité : un VPN typique atteint un maximum inférieur à 1 Gbit/s, ce qui ajoute des coûts et une complexité supplémentaires

- Architecture centralisée: les utilisateurs accédant aux VPN sont acheminés vers des destinations backend sur un réseau étendu (WAN) … ce qui ajoute des problèmes de latence et de performances, frustre les utilisateurs et crée des dépendances de routage compliquées.

Le périmètre défini par logiciel (SDP), est un terme utilisé de manière interchangeable avec l’accès réseau Zero Trust (ZTNA). Non seulement le SDP simplifie et renforce la sécurité de l’accès à distance, mais il peut également être appliqué à tous les cas d’utilisation de l’accès sécurisé de l’entreprise, y compris toutes les connexions d’utilisateur à ressource et de ressource à ressource.

SDP vs VPN : Introduction

Les entreprises utilisent un VPN (réseau privé virtuel) pour connecter les employés travaillant à distance au réseau privé interne de l’entreprise via un « tunnel » chiffré entre les appareils des employés et le réseau. Avec un VPN, les utilisateurs distants peuvent accéder aux ressources comme s’ils étaient au bureau. Cependant, le VPN est construit sur un modèle de sécurité obsolète « de se connecter d’abord, authentifier ensuite ». Cela nécessite des ports ouverts à l’écoute des connexions entrantes qui peuvent être facilement trouvées pendant la phase de reconnaissance d’un attaquant. Les VPN s’appuient sur des mesures d’authentification médiocres telles que des mots de passe souvent faibles, réutilisés et facilement exploitables par ingénierie sociale, force brute ou disponibles à l’achat. En outre, la segmentation à l’aide d’un VPN est excessivement complexe et conduit souvent à un accès ouvert et surprivilégié, propice aux mouvements latéraux non autorisés. Enfin, la technologie VPN est liée au matériel et statique, ce qui en fait un casse-tête en silo dans les environnements informatiques dynamiques et en évolution rapide.

Le SDP décentralise les contrôles de sécurité et les déplace de la couche réseau vers la couche application, créant ainsi dynamiquement des connexions individuelles entre les utilisateurs et les ressources auxquelles ils accèdent. Le périmètre défini par logiciel et le ZTNA ( Zeto Trust Network Acces). Il est construits sur un modèle Zero Trust éprouvé et plus sécurisé « authentifier d’abord, connecter ensuite » qui crée des périmètres individualisés pour chaque utilisateur, permettant un contrôle d’accès plus précis. L’architecture définie par logiciel et l’approche pilotée par API ouvrent un potentiel majeur d’automatisation et d’évolutivité dans les environnements informatiques dynamiques d’aujourd’hui.

SDP vs VPN : Comment fonctionne le SDP ?

Tout d’abord, familiarisons-nous avec les composants de base de l’architecture du périmètre défini par logiciel (SDP). Il est important de noter que les meilleures solutions SDP peuvent être déployées via un modèle de livraison basé sur le cloud ou auto-hébergées, selon les préférences de l’entreprise.

- Contrôleurs : le contrôleur est le cerveau du système. Il définit les politiques de sécurité en vérifiant la confiance à l’aide de données d’identité, de contexte et de risque, ce qui accorde ensuite les droits appropriés.

- Passerelles: C’est là que les stratégies du contrôleur sont appliquées et se trouvent là où les ressources doivent être protégées.

- Clients: les clients sont ce avec quoi les utilisateurs finaux interagissent pour établir d’abord la confiance via le contrôleur, puis se connecter à leurs ressources de confiance avec les droits appropriés.

Il est important de noter que le contrôleur et la passerelle sont complètement masqués des regards indiscrets à l’aide d’une technologie appelée autorisation par paquet unique (SPA). Cela signifie qu’il n’y a pas de ports visibles tant qu’un utilisateur n’a pas été authentifié, approuvé et qu’un droit lui a été accordé. À l’aide de SPA, le contrôleur authentifie un utilisateur ou un appareil auprès d’un fournisseur d’identité pour valider les droits et vérifie en outre le contexte entourant la demande en utilisant la notation des risques comme critère pour établir, limiter ou révoquer l’accès. Une fois la confiance établie, et à l’aide de SPA, le contrôleur fournit un droit en direct au client, puis la passerelle pour accéder aux bonnes ressources. C’est ce qu’on appelle un droit réel, car si le contexte ou le risque change, les droits peuvent s’ajuster en temps réel. La passerelle valide ensuite que le jeton attribué n’a pas été falsifié et génère un segment de un, ce qui signifie que l’utilisateur/périphérique a accès aux ressources spécifiques auxquelles un accès approuvé lui a été accordé. Tout le reste reste invisible.

SDP vs VPN : la sécurité Zero Trust et sa relation avec SDP

Ces dernières années, la sécurité Zero Trust est devenue une approche populaire de la sécurité des données, pour une bonne raison. Les solutions de sécurité traditionnelles telles que les VPN supposent que tous les appareils d’un réseau sont fiables. Cependant, cela ne peut plus être le cas dans le monde connecté d’aujourd’hui. La sécurité Zero Trust basée sur le principe de l’accès au moindre privilège adopte une position « par défaut, refuse » et suppose que tous les appareils ne sont pas fiables jusqu’à preuve du contraire. L’accès réseau Zero Trust et une architecture SDP sont spécialement conçus pour appliquer les principes de Zero Trust, offrant aux entreprises les avantages de sécurité suivants :

- Toutes les ressources sont invisibles pour les personnes non authentifiées et non autorisées

- L’identité, le contexte, la posture de risque des appareils et la télémétrie des risques provenant de systèmes intégrés tels que les plates-formes de renseignement sur les menaces et les solutions Endpoint Protection garantissent que les utilisateurs et les appareils appropriés entrent dans votre réseau.

- L’accès sécurisé juste-à-temps est fourni lorsque la confiance est vérifiée et est limité à des ressources segmentées basées sur des droits précis

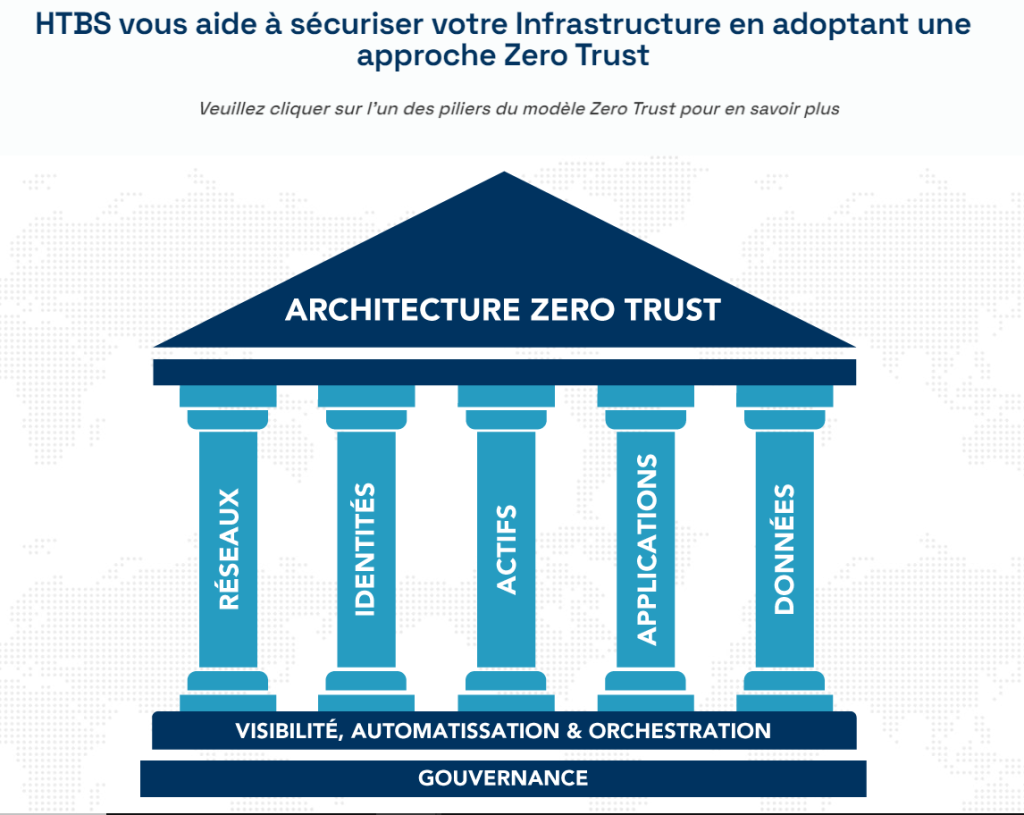

HTBS vous aide à sécuriser votre organisation grâce à l’approche Zero Trust, celle-ci vous permettra de protéger, sécuriser l’ensemble des éléments qui compose votre infrastructure mais aussi d’avoir une visibilité globale de votre surface d’attaque.

Source : Appgate

Inscrivez vous ci-dessous pour recevoir notre Newsletter chaque semaine :