Inscrivez vous ci-dessous pour recevoir notre Newsletter chaque semaine :

Qu’est-ce que le Zero Trust et pourquoi en avez-vous besoin ?

Alors que de plus en plus d’organisations migrent vers le cloud, repensent leurs systèmes et leurs processus pour en tirer le meilleur parti, la sécurité est sur toutes les lèvres et le terme « Zero Trust » est de plus en plus utilisé.

Mais que signifie réellement Zero Trust ? et pourquoi en avez-vous besoin ? Zero Trust est une approche éprouvée pour résoudre les plus grands défis de sécurité d’aujourd’hui.

Encore maintenant, la plupart des entreprises exploitaient leurs propres centres de données et les employés utilisaient des appareils d’entreprise au bureau. La sécurité des informations était régie par un modèle de sécurité réseau basé sur le périmètre. Autrement dit, Tous les actifs se trouvaient dans des centres de données avec des pare-feu en périphérie. En effet, le pare-feu agissait comme le gardien du royaume avec la plupart des contrôles de sécurité tels que le filtrage du trafic, la détection des intrusions et le filtrage du contenu. L’approche de la sécurité traditionnelle des entreprises était donc « faire confiance mais vérifier »

Cependant, cette approche est dépassée. De nos jours les effectifs sont plus agiles et répartis. Alors que le périmètre du réseau devient de plus en plus flou et que les réseaux d’entreprise deviennent plus complexes, les modèles de sécurité et les contrôles hérités deviennent moins efficaces. Le réseau d’entreprise moderne couvre plusieurs environnements, y compris des ressources sur site, basées sur le cloud et distantes. La protection de ces environnements contre les cyberattaques nécessite la visibilité approfondie et la protection granulaire fournies par le Zero Trust.

Inventé en 2010 par John Kindervag, alors qu’il n’était qu’un analyste chez Forrester Research, le terme « Zéro Trust » qui s’articule autour du fait que tous les utilisateurs et appareils (devices), se trouvant à l’intérieur ou à l’extérieur du périmètre du réseau de l’organisation, soient authentifiés et validés à accéder aux réseaux, aux applications et aux données.

C’est en effet, une initiative stratégique qui empêche les violations de données en éliminant le besoin de confiance numérique dans une organisation, fondée sur le principe « ne jamais faire confiance, toujours vérifier« , la stratégie Zero trust est conçue pour toucher les plus hautes sphères de l’organisation, tout en étant déployée tactiquement à l’aide de technologies standard. La stratégie Zero Trust est découplée de la technologie. Alors que les technologies s’améliorent et changent au fil du temps, la stratégie reste la même.

En outre, une organisation décide d’adopter le Zero Trust comme stratégie de base et de générer une Architecture Zero Trust (ZTA) comme un plan développé avec les principes Zero Trust. Ce plan est ensuite déployé pour produire un environnement de confiance zéro à utiliser dans l’entreprise. L’une des principales exigences de la Architecture Zero Trust (ZTA) est la capacité d’identifier et de gérer les périphériques. La ZTA requiert également la capacité d’identifier et de surveiller les dispositifs n’appartenant pas à l’entreprise, mais qui peuvent se trouver sur l’infrastructure réseau de l’entreprise ou accéder aux ressources de l’entreprise.

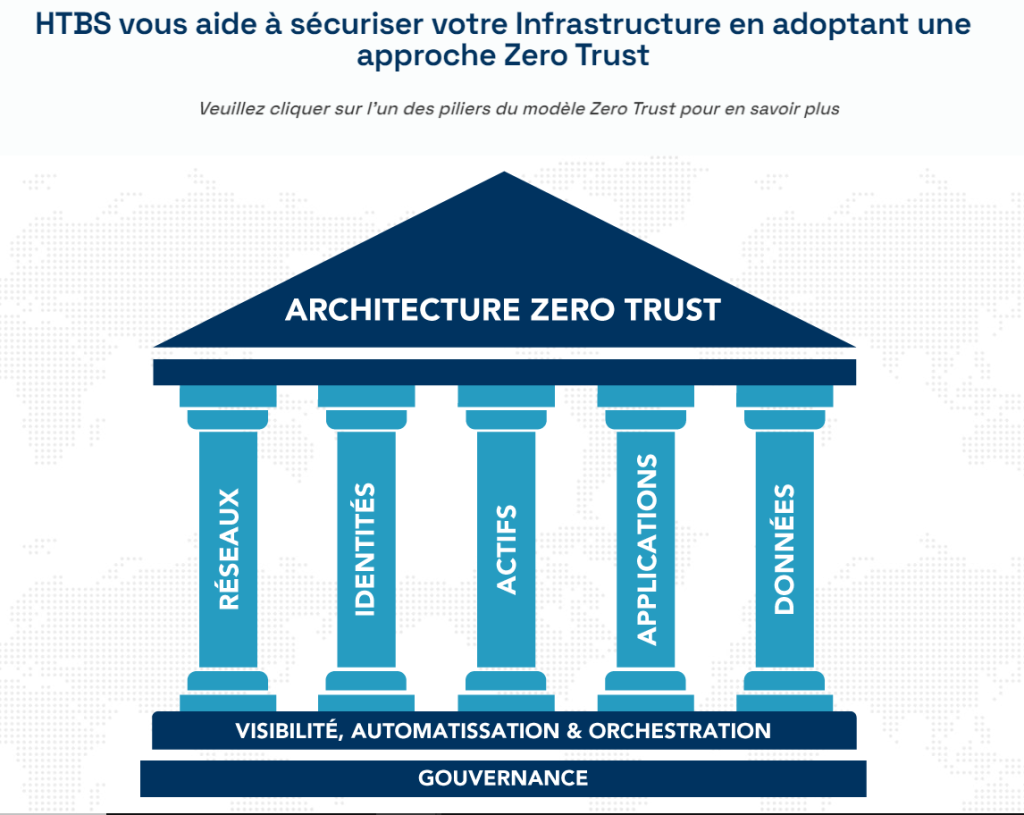

Selon l’Agence pour la cybersécurité et la sécurité des infrastructures (CISA), les fondations d’une architecture Zero Trust se base sur un ensemble de pilier qui sont : l’identité, les appareils, le réseau, les applications et les données le tout soutenu par la visibilité, Analyse, Automatisation l’orchestration et enfin la gouvernance. (Voir la figure ci-dessous)

En effet, une Architecture Zero Trust (ZTA) est un plan de cybersécurité d’entreprise qui intègre les principes Zero Trust dans les relations entre les composants, les plans de flux de travail et les politiques d’accès. Il se compose de trois composants principaux : Policy Engine (PE), Policy Administrator (PA) et Policy Enforcement Point (PEP). Ces composants fonctionnent ensemble pour appliquer des politiques et contrôler l’accès d’un sujet aux ressources. Les politiques sont développées dynamiquement par un moteur qui prend plusieurs entrées, y compris l’infrastructure à clé publique (PKI), la gestion des identités, les renseignements sur les menaces, la gestion des informations et des événements de sécurité (SIEM), la conformité et la politique d’accès aux données.

Une architecture Zero Trust est conçue et déployée en respectant les principes de base Zero Trust selon l’Institut national des normes et de la technologie (NIST). Ces differents principes sont :

- Toutes les sources de données et les services informatiques sont considérés comme des ressources.

- Toutes les communications sont sécurisées, quel que soit l’emplacement du réseau.

- L’accès aux ressources individuelles de l’entreprise est accordé sur la base d’une session.

- L’accès aux ressources est déterminé par des politiques dynamiques. Cela inclut l’état observable de l’identité du client, de l’application/du service et de l’actif demandeur. Il peut également contenir d’autres attributs comportementaux et environnementaux.

- L’entreprise surveille et mesure l’intégrité et la sécurité de tous les actifs détenus et associés

- L’authentification et l’autorisation de toutes les ressources sont dynamiques et strictement appliquées avant que l’accès ne soit autorisé

- L’entreprise recueille autant d’informations que possible sur l’état actuel des actifs, de l’infrastructure réseau et des communications et les utilise pour améliorer sa posture de sécurité.

Partager :

20bet

Your article gave me a lot of inspiration, I hope you can explain your point of view in more detail, because I have some doubts, thank you.

Karl

OF COURSE