Quel est l’avenir de la prochaine génération antivirus ?

Le marché de la cybersécurité a cherché à répondre au besoin d’outils capables d’identifier des attaques avancées et sophistiquées, permettant aux entreprises d’enquêter sur ce qui s’est passé, de suivre, de trouver la cause profonde et de remédier aux terminaux affectés.

Ces outils sont regroupés sous des appellations telles que « antivirus de nouvelle génération » (NGAV), « plateformes de protection des terminaux » (EPP) et « détection et réponse des points d’extrémité » (EDR), qui englobent souvent des capacités qui se chevauchent. Non seulement il est difficile de savoir où investir, mais aucune de ces approches n’a prouvé qu’elle produisait les résultats de sécurité nécessaires à l’entreprise. Si l’EPP ne fournit pas de prévention et que l’EDR ne détecte pas les attaques, il n’y a rien à faire pour obtenir la réponse. Dans cet article, nous allons examiner les capacités spécifiques dont les entreprises ont besoin pour protéger leurs points d’extrémité contre les menaces modernes. Ensuite nous examinerons également des stratégies évolutives pour déployer ces capacités afin d’optimiser les flux de travail SecOps et les résultats en matière de sécurité.

Antivirus : Une bonne prévention reste le fondement de la sécurité

Les adversaires sont rusés, le volume et la variété des potentielles vulnérabilités ne cessent de croître. Il n’est peut-être pas possible de bloquer 100 % des menaces, en tout cas pas sans bloquer des activités inoffensives et perturber considérablement les activités commerciales de l’entreprise. Cela dit, il faut comprendre que la détection et la réponse sont futiles sans une prévention cohérente et coordonnée. Même lorsque le système EDR (Endpoint detection & response) est exceptionnellement performant, il ne détecte les attaques qu’après le début des dégâts.

La détection après une attaque place les SecOps dans une position réactive, où il faut d’abord rattraper les dégâts, puis investir dans les opérations pour les comprendre et les évaluer, avant de dépenser des ressources pour limiter les dégâts.

L’EDR est comme un capteur de collision qui déclenche un airbag : les airbags sauvent des vies, mais prévenir l’accident en premier lieu est encore mieux. Une approche axée sur la prévention signifie mettre en œuvre l’équivalent sécuritaire de l’évitement des collisions et de la dissuasion.

La première étape d’une grande prévention consiste à examiner la manière dont les organisations abordent les problèmes de sécurité.

Antivirus : Les trois principales exigences en matière de protection des terminaux

Pour atteindre leurs objectifs, qu’il s’agisse de voler des informations ou d’exécuter un « ransomware« , les attaquants doivent suivre une certaine séquence d’événements, appelée cycle de vie de l’attaque. Pour réussir, presque toutes les attaques doivent compromettre un point d’accès et, bien que la plupart des entreprises aient déployé une protection des points d’accès, les infections sont encore fréquentes. De nombreux attaquants doués combinent aujourd’hui deux méthodes d’attaque principales :

- Le ciblage des vulnérabilités des applications

- Et le déploiement de fichiers malveillants.

Ces méthodes peuvent être utilisées individuellement ou selon diverses combinaisons, mais elles sont fondamentalement différentes en termes de nature :

- Les exploitations sont le résultat de techniques conçues pour accéder aux vulnérabilités d’un système d’exploitation ou d’un code d’application.

- Les logiciels malveillants sont des fichiers ou des codes qui infectent, explorent, volent ou adoptent pratiquement tous les comportements souhaités par l’attaquant.

- Les rançongiciels sont un sous-ensemble de logiciels malveillants qui détiennent des fichiers ou des données de valeur contre une rançon, souvent sous forme cryptée, l’attaquant détenant la clé de décryptage. En raison des différences fondamentales entre les logiciels malveillants et les exploits, une approche de prévention efficace doit protéger contre les deux et inclure les capacités suivante.

1 . Analyse des logiciels malveillants

Le paysage complexe des menaces d’aujourd’hui, combiné à la diversité, au volume et à la sophistication dans l’environnement de l’entreprise moderne, rend difficile une prévention efficace contre les menaces. Ce problème est aggravé par la difficulté de détecter des logiciels malveillants et des exploits jamais vus auparavant (vulnérabilité zero-day), en plus de l’identification du contenu malveillant connu. Pour faire face à ces menaces sophistiquées, ciblées et évasives, la protection des terminaux doit s’intégrer aux renseignements partagés sur les menaces pour apprendre et évoluer ses défenses.

De plus, l’intégration des renseignements sur l’intelligence des menaces basée sur le cloud avec la protection des points de terminaison permet une analyse plus approfondie pour détecter rapidement les menaces potentiellement inconnues.

L’apprentissage automatique sur les différents terminaux doit être capable d’évaluer rapidement un fichier afin d’identifier les caractéristiques suspectes, ainsi que d’effectuer une analyse dynamique plus approfondie et un sandboxing pour bloquer des logiciels malveillants plus évasifs.

2. Prévention des ransomwares

Bien que les ransomwares ne soient pas nouveaux, des attaques majeures comme celle du ransomware REvil sur Kaseya VSA (voir figure 1) ou l’attaque de DarkSide sur Colonial Pipeline ont montré que les méthodes de prévention traditionnelles sont inefficaces contre les ransomwares avancés. Les acteurs de la menace ont fait évoluer leur approche et leur utilisation des logiciels malveillants pour devenir plus sophistiqués, plus automatisés, plus ciblés et plus puissants.

Figure 1: Enquete de L’unité 42 sur l’attaque du ransomware REvil

La prévention des ransomwares nécessite un ensemble de capacités de » défense en profondeur » sur un poste de travail pour détecter et arrêter les ransomwares à plusieurs étapes du cycle de vie de l’attaque. Vous voudriez que la prévention des exploits détecte d’abord la technique qui tente d’escalader les privilèges du noyau au niveau de l’utilisateur, puis arrête l’attaque. En cas d’échec, la protection des processus enfants doit détecter le processus parent et l’empêcher de générer un enfant. Si ces mesures ne parviennent pas à détecter les menaces, l’agent doit être en mesure d’utiliser l’analyse locale et l’apprentissage automatique pour identifier les caractéristiques du logiciel malveillant.

3. Prévention des exploits

Des milliers de nouvelles vulnérabilités et exploits logiciels sont découverts chaque année, nécessitant une distribution diligente des correctifs logiciels par les fournisseurs de logiciels en plus de la gestion des correctifs par les administrateurs système et de sécurité de chaque organisation. La résolution des exploits de vulnérabilité est la principale raison pour laquelle les correctifs sont appliqués.

Comprendre les techniques d’exploitation

De nombreuses menaces sophistiquées fonctionnent en plaçant du code malveillant dans des fichiers de données apparemment inoffensifs. Lorsque ces fichiers sont ouverts, le code malveillant exploite les vulnérabilités non corrigées de l’application native utilisé pour afficher le fichier et le code s’exécute. Étant donné que l’application exploitée est autorisée par la stratégie de sécurité informatique, ce type d’attaque contourne les contrôles de liste d’autorisation des applications. Bien qu’il existe plusieurs milliers d’exploits, ils reposent tous sur un petit ensemble de techniques de base qui changent rarement. Indépendamment de l’exploit ou de sa complexité, pour qu’une attaque réussisse, l’attaquant doit exécuter une série de ces techniques d’exploit de base en séquence, comme naviguer dans un labyrinthe pour atteindre l’objectif.

Figure 2: Se concentrer sur les techniques d’exploitation et non sur les exploits eux-mêmes

La prévention des exploits se concentre sur les techniques de base utilisées par tous les exploits en rendant ces techniques inefficaces, annulant les vulnérabilités des applications, qu’elles soient corrigées ou non. Cette approche est particulièrement essentielle pour protéger les environnements hétérogènes, tels que ceux avec des charges de travail cloud, où les contrôles physiques des terminaux pouvant créer des complications imprévues dans les environnements virtuels.

Figure 3: Méthodes multiples de prévention des exploits

Une stratégie de sécurité des terminaux à l’épreuve du temps

Bien qu’il soit essentiel de diriger avec une excellente prévention, il ne suffit pas à lui seul de se défendre contre les avancées adversaires.

Votre solution de protection des terminaux peut bloquer 98 % des tentatives de violation, mais il en reste encore 2 % qui doivent être découverts et atténués à l’aide des capacités de détection et de réponse. Ces capacités de détection et de réponse doivent s’étendre au-delà du point de terminaison : après tout, les adversaires ne restent pas sur vos terminaux, alors pourquoi vos outils de sécurité le devraient-ils ? C’est là que l’EDR échoue, conduisant souvent des équipes de sécurité aux ressources limitées à perdre des heures à suivre le fil d’Ariane des activités malveillantes, pour découvrir qu’il était bloqué par un pare-feu ou un autre point d’exécution.

Entrez dans la détection et la réponse étendues (XDR)

Il est préférable de déployer des fonctionnalités de protection et de détection des terminaux en tant que fonctionnalités d’une plate-forme holistique de détection et de réponse étendues (XDR) qui applique l’apprentissage automatique à un flux de données centralisé pour fournir une visibilité complète sur les attaques, sur les sources de données et coordonner la prévention entre les points d’application. XDR pousse les capacités de prévention plus loin que n’importe quel NGAV ou EDR, offrant la visibilité à grande échelle et les analyses puissantes dont les équipes de sécurité ont besoin pour lutter contre les attaquants sophistiquées aujourd’hui et à l’avenir.

Une étude réalisée en 2020 par Forrester Consulting montre que seulement 49 % des entreprises estiment actuellement que leurs différents outils de sécurité sont bien intégrés. Les organisations passent énormément de temps à obtenir les bonnes données et à s’assurer qu’elles sont dans le bon format à utiliser pour l’analyse. Ils peuvent également avoir besoin de collecter des données provenant de plusieurs sources pour déterminer quels utilisateurs, périphériques, processus ou applications sont associés à des événements spécifiques. XDR automatise cela grâce à l’assemblage des alertes, c’est-à-dire la corrélation des alertes associées provenant de différentes sources de données en incidents de sécurité, ce qui réduit considérablement le volume d’alertes disparates auxquelles les analystes doivent faire face chaque jour.

Avec un volume d’alerte plus faible, les équipes de sécurité peuvent agir beaucoup plus rapidement. Les principales solutions XDR peuvent combler les lacunes de la surface de sécurité grâce à une protection, une détection et une réponse des terminaux parfaitement intégrées avec un encombrement minimal, aucune dépendance aux signatures pour la prévention, une interface de gestion basée sur le cloud et une collecte de données étendue pour la journalisation des événements et des alertes. Cela donne aux équipes des opérations de sécurité, la visibilité dont elles ont besoin pour les opérations axées sur la prévention sans affecter négativement l’administration des terminaux.

Investir dans une Solution XDR

Les outils cloisonnés et les processus manuels n’ont pas leur place dans l’avenir des opérations de sécurité. Pour arrêter les menaces sophistiquées et leur arsenal croissant d’outils, il faudra beaucoup plus d’intelligence et de robustesse.

L’utilisation de l’automatisation, des mégadonnées et de l’apprentissage automatique, ainsi qu’une boîte à outils plus intégrée qui permettent le déploiement plus rapide et plus complet des nouvelles fonctionnalités. Les investissements dans la sécurité des terminaux ne doivent plus être effectués uniquement en fonction de la force de la protection contre les logiciels malveillants et de l’empreinte de l’agent du point de terminaison, mais également en tenant compte de la façon dont ils facilitent les flux de travail, qui sont cruciaux pour la sécurité globale d’une organisation.

Il faudra donc envisager de nouveaux investissements dans la sécurité en fonction des capacités et des éléments suivants :

- Intégrer des contrôles de protection, de détection et de réponse, grâce à l’IA et à l’apprentissage automatique qui comble automatiquement les lacunes.

- Unifier les contrôles qui permettent une communication transparente entre les SecOps, les administrateurs de terminaux et de réseaux et les équipes des Responsables Informatique

- Recevez des alertes de sécurité de haute-fidélité tout en réduisant le « bruit » des alertes de bas niveau.

- Obtenir une visibilité sur l’ensemble de l’infrastructure, les terminaux, réseau et cloud afin de réduire les temps de détection et de réponse, réduisant ainsi le temps d’attente.

- Disposer de preuves tierces validées pour aider à la chasse aux menaces, à savoir des intégrations pour la collecte de télémétrie et l’exécution d’attaques.

- Collecte de la télémétrie et l’exécution d’actions de réponse liées à cette télémétrie.

- Recueillir et intégrer des données très granulaires provenant de plusieurs sources, et non d’une seule.

- Exécutez des analyses avancées et de l’apprentissage automatique sur les ressources de données intégrées pour repérer les activités malveillantes.

- Réduire le temps d’enquête et de réponse en fournissant des interfaces visuelles transparentes qui présentent une vue d’ensemble automatisée de l’incident.

XDR est la seule solution de sécurité des terminaux qui répond à tous ces critères. En combinant des données riches sur le réseau, les terminaux et le cloud avec des analyses, XDR accélère le triage des alertes et la réponse aux incidents, fournissant automatiquement une image complète de chaque menace et de sa cause première, et réduisant le temps et l’analyste, expérience requise à chaque étape des opérations de sécurité, du triage à la menace.

L’intégration étroite avec les points d’application permet aux SecOps de répondre rapidement aux menaces et d’appliquer les connaissances acquises pour adapter les défenses et prévenir les menaces futures, rendant ainsi la réponse suivante encore plus rapide. En outre, XDR ameliore le niveau de connaissances et de compétences des analystes de sécurité nécessaires pour répondre aux attaques, ce qui réduit le coût des opérations de sécurité.

Conclusion

En adoptant une approche axée sur la prévention avec une protection, une détection et une intervention intégrées, et en déplaçant l’attention de l’équipe SecOps du « quoi » au « comment », les organisations sont bien placées pour relever quatre défis fondamentaux : une sécurité insuffisante, une surcharge d’alertes, des opérations cloisonnées et l’augmentation du temps d’arrêt.

Assurez-vous de faire votre prochain investissement dans la sécurité des terminaux en gardant à l’esprit cette série d’objectifs :

- S’intégrer à toutes les données clés de sécurité

- Éliminer les alertes à faible précisions en premier lieu.

- Offrir la détection et la réponse dans un agent léger pour les terminaux

- Unifier les SecOps, l’administration des points de terminaison et l’IR via des chaînes de causalité avancées.

- Offrir une visibilité complète sur l’ensemble de l’infrastructure – points d’accès, réseau et cloud afin d’augmenter les taux de détection et de réponse réduisant ainsi le temps d’attente.

Déployez ces fonctionnalités dans votre organisation, comme spécifié, pour une protection optimale de vos points de terminaison contre les menaces modernes.

Sources : PaloAlto

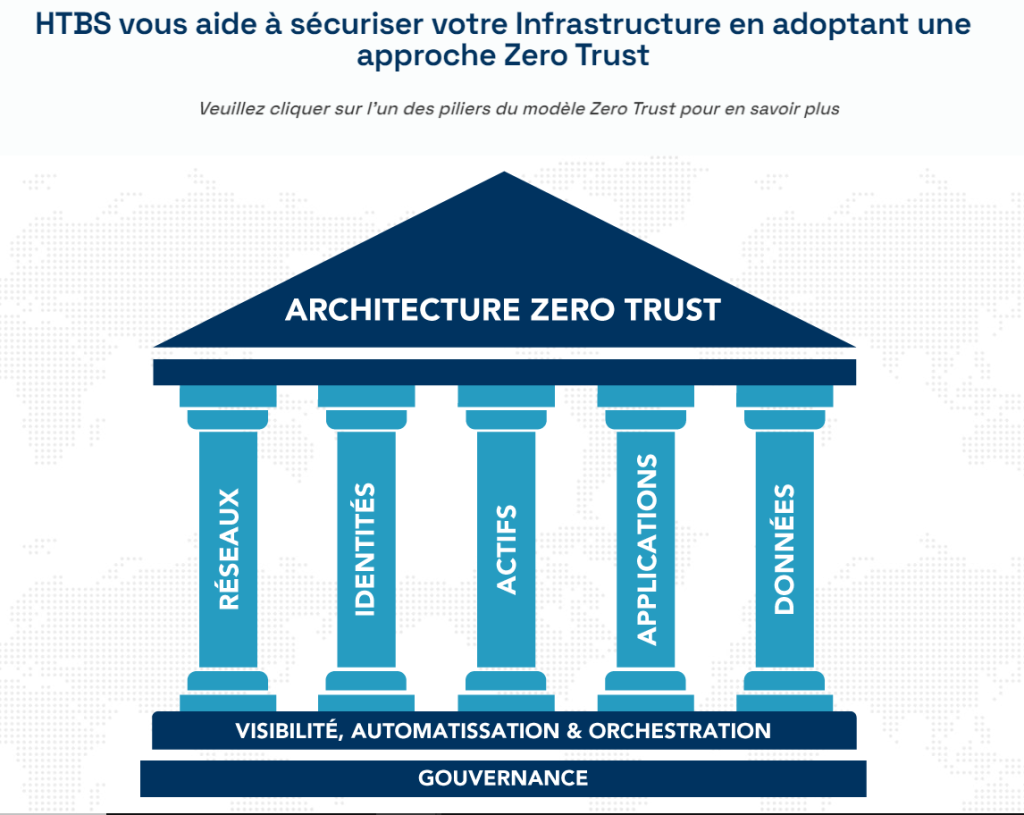

HTBS vous aide à sécuriser votre organisation grâce à l’approche Zero Trust, celle-ci vous permettra de protéger, sécuriser l’ensemble des éléments qui compose votre infrastructure mais aussi d’avoir une visibilité globale de votre surface d’attaque.

Pour en savoir plus, faites un tour sur notre site : HTBS 👇

20bet

Your article gave me a lot of inspiration, I hope you can explain your point of view in more detail, because I have some doubts, thank you.