SolarMarker distribue des logiciels malveillants via de fausses mises à jour Chrome

Les acteurs de la menace liés à SolarMarker frappent une nouvelle fois avec des attaques watering hole (ou attaque par point d’eau). une nouvelle méthode de diffusion de logiciels malveillants différente de la méthode d’empoisonnement SEO précédemment utilisée.

Dans cette nouvelle approche, ils ont utilisé de fausses mises à jour de Google Chrome pour distribuer des logiciels malveillants à un cabinet mondial de conseil fiscal aux États-Unis, au Royaume-Uni, en Europe et au Canada.

Selon un rapport d’eSentire, les acteurs de la menace ont été repéré en train d’utiliser des failles d’un site Web alimenté par WordPress pour un fabricant d’équipements médicaux. En effet, l’employé victime a recherché le fabriquant et a trouvé le site web malveillant, qui l’a conduit à télécharger une fausse mise à jour de Chrome.

Le design de la superposition de mise à jour créée par l’attaquant change en fonction du navigateur utilisé par la victime. « Outre Chrome, l’utilisateur peut également recevoir la fausse page PHP de mise à jour de Firefox ou Edge, qui est hébergée sur hxxp://shortsaledamagereports[.]com, indique l’avis.

À propos du logiciel malveillant de SolarMarker

Le malware multi-étapes SolarMarker est bien connu pour sa capacité à voler des données et à créer des « backdoors ». Sa principale méthode de distribution est la manipulation de l’optimisation des moteurs de recherche (SEO), également appelée spamdexing. En convainquant les utilisateurs de télécharger des documents malveillants, SolarMarker peut voler les données de leur navigateur, notamment des informations financières et des identifiants de connexion enregistrés.

Les différentes campagnes menées par SolarMarker

Le malware infostealer .NET a été identifié pour la première fois en 2020. Il s’est propagé via un programme d’installation Powershell. Plusieurs campagnes SolarMarker étaient déjà actives en octobre 2021 et les chercheurs ont constaté des points communs entre elles. Les attaquants ont utilisé des stratégies de référencement pour faire apparaître les sites Web trojanisés dans les résultats de recherche. Ils ont utilisé des sites Web qui offraient des modèles et des formulaires commerciaux gratuits. Plus de 2 000 expressions de recherche différentes ont été utilisées dans une précédente campagne SolarMarker découverte en octobre 2021 pour diriger les utilisateurs vers des sites Web où étaient déposés des PDF malveillants contenant des backdoors.

Recommandations

La TRU (Threat Response Unit) de l’eSentire recommande aux entreprises de prendre des mesures pour réduire les effets de ces attaques, telles que

- L’éducation du personnel sur les mises à jour automatiques des navigateurs

- Et les empêcher de télécharger des fichiers à partir de sources peu fiables.

L’une des recommandations suggérait également une meilleure surveillance du paysage des menaces pour renforcer la posture de sécurité globale de l’organisation et la surveillance des terminaux, ce qui nécessite des mises à jour plus fréquentes des règles pour détecter les attaques les plus récentes.

Source : SocRadar

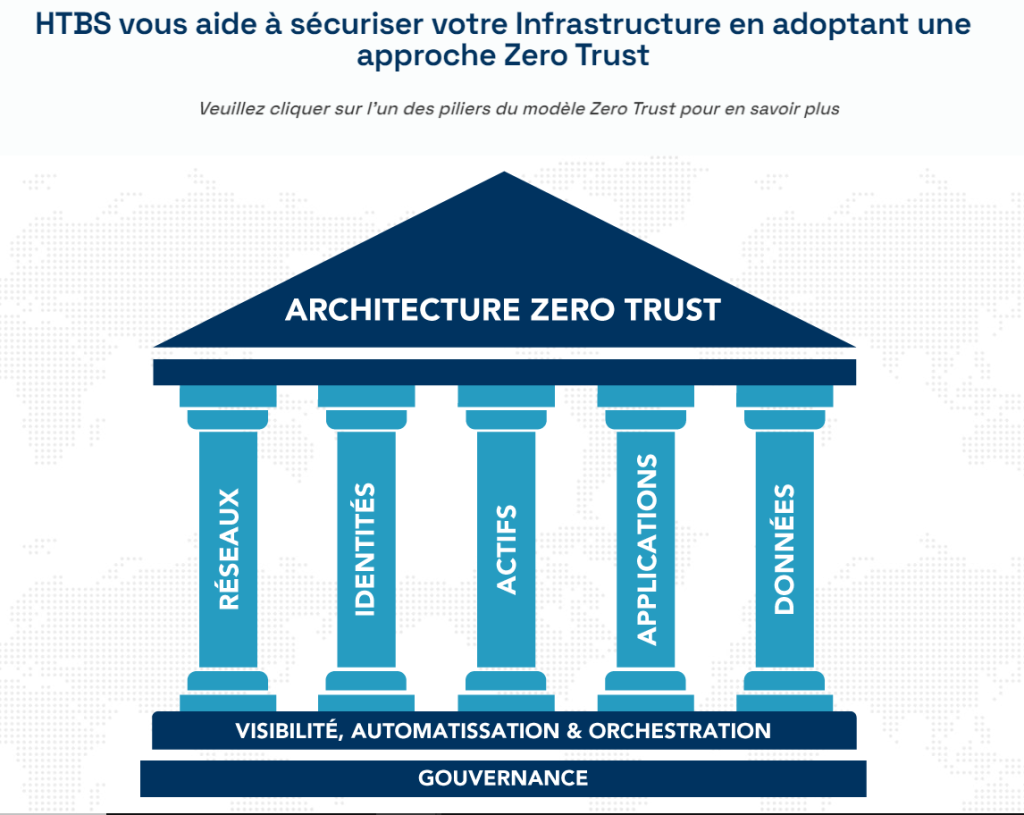

HTBS vous aide à sécuriser votre organisation grâce à l’approche Zero Trust, celle-ci vous permettra de protéger, sécuriser vos l’ensemble des éléments qui compose votre infrastructure mais aussi d’avoir une visibilité globale de votre surface d’attaque.

Pour en savoir plus, faites un tour sur notre : 👇